データプライバシーとコンプライアンスの動向(1)

2020.01.21総合研究部 上席研究員 佐藤栄俊

【もくじ】

概要

1)個人情報保護法改正の見通し

2)個人情報保護法改正の方向性

3)個人データの提供先基準の明確化

4)匿名化、仮名化

5)漏えい等報告の義務化

データプライバシーとコンプライアンスの動向(1)

【概要】

個人データ保護を巡るルールの整備は世界各地で厳格になっています。日本国内では3年に1度の見直し作業が進む個人情報保護法の改正が最大の焦点で、企業による学生の個人データ利用を巡り強い批判を受けた事案などを踏まえ、データやプライバシーの保護が強化される見通しです。2020年に予定される個人情報保護法の見直しに際して、指針ともいえる制度改正大綱が公表されました。今後、意見募集を経て法案として審議される予定です。今回の「情報セキュリティトピックス」では、制度改正大綱に盛り込まれた項目のうち、特に個人データの管理・利用に関わる論点について数回にわけていくつか取り上げ、整理していきたいと思います。

1.個人情報保護法改正の見通し

令和元年(2019年)11月29日に開催された「第128回 個人情報保護委員会」において、「個人情報保護法 いわゆる3年ごと見直し 制度改正大綱(骨子)」が決定されました。骨子では、個人データに関する個人の権利の在り方、事業者の守るべき責務の在り方などについて、個人情報保護制度の改正の方向性が示されています。

例えば、「現行の法定刑について、法人処罰規定に係る重科の導入を含め、必要に応じた見直しを行う」といった事項も掲げられています。今後、この骨子を基に、年内に大綱を取りまとめ、パブリックコメントを経た上で、法改正による対応を行うものについては、今年の通常国会への改正法案提出を目指す予定としています。

▼個人情報保護委員会「「個人情報保護法 いわゆる3年ごと見直し 制度改正大綱(骨子)」」

【個人情報保護法改正の骨子】

| 項目 | 内容 | |

| 個人データに関する個人の権利の在り方 | ・利用停止権・第三者提供停止権の強化

・開示のデジタル化推進 ・保有個人データの範囲拡大 ・オプトアウト規制の強化 |

・本人の関与を強化する観点から要件を緩和

・本人が、電磁的記録の提供を含め、開示方法を指示できるように ・6か月以内に消去する個人データも保有個人データに含めるオプトアウトで第三者提供できる個人データの 範囲を限定する等 |

| 事業者の守るべき責務の在り方 | ・漏えい等報告の義務化

・利用義務の明確化 |

・漏えい等報告・本人通知を義務化 (一定数以上の個人データ漏えいの場合等)

・不適正な方法で個人情報を利用してはならない旨の明確化 |

| 事業者における自主的な取組を促す仕組みの在り方 | ・認定個人情報保護団体制度の多様化

・保有個人データに関する公表事項の充実 |

・特定の事業活動に限定した活動を行う団体を 認定できるように制度を拡充

・保有個人データの処理の方法等、本人に説明すべき事項を新たに追加 |

| データ利活用に関する施策の在り方 | ・「仮名化情報」の創設

・個人データの提供先基準の明確化 ・公益目的による個人情報の取扱いの明確化 ・個人情報に関する利活用相談の充実 |

・仮名化情報は、一定の行為規制等を前提に取扱いの制限を一部緩和

・提供元で個人データでなくとも、提供先で個人データになることが明らかな情報について、第 三者提供を制限 ・例外規定についてガイドラインやQ&Aにおいて具体的事例を追加等する ・相談体制の充実・強化、ガイドラインやQ&Aによる周知 |

| ペナルティの在り方 | ・最大でも1年以下の懲役または50万円以下の罰金 | ・法人処罰規定に係る重科の導入を含め、 必要に応じて見直し |

| 法の域外適用の在り方及び越境移転の在り方 | ・域外適用の範囲の拡大

・外国企業等への個人データの提供制限 強化 |

・外国の事業者を報告徴収・命令の対象に (従わない場合その旨を公表)

・移転先に関する本人への情報提供の充実 など |

| 官民を通じた個人情報の取扱い | ・行政機関等の法制と民間部門の法制の 一体化

・地方公共団体の個人情報保護制度 |

・個人情報保護に関する規定を集約・一体化する等の方向で取り組む

・条例ではなく法律による一元化を含めた規律の在り方等に関する論点について、地方公共団体等と議論を進める |

2.個人情報保護法改正の方向性

利用停止、消去、第三者提供の停止の請求に係る要件の緩和

大綱では「事業者の負担も考慮しつつ保有個人データに関する本人の関与を強化する観点から、個人の権利利益の侵害がある場合を念頭に、保有個人データの利用停止・消去の請求、第三者提供の停止の請求に係る要件を緩和し、個人の権利の範囲を広げることとする。ただし、事業者の負担軽減等の観点から、利用停止・消去又は第三者提供の停止を行うことが困難な場合であって、本人の権利利益を保護するため必要なこれに代わる措置を取る場合は、請求に応じないことを例外的に許容することとする。」としています。改正法の施行後は、利用者から個人データの利用の停止・消去・第三者への提供の停止についての請求があった場合には原則としてこれに応じなければならない(請求に応じないことは例外措置)こととなるものと考えられます。

利用を停止する権利や第三者提供を停止する権利の導入によって、事業者は、個人の求めに応じてデータの利用等を取りやめる必要が出てきます。自分のデータがどのように利用されているのかを知りたいという個人のニーズが喚起される可能性もあり、事業者は、保有個人データの開示や停止に向けて、どのようなデータを何のために保有しているのかを再度整理する必要に迫られる可能性があります。

開示請求の充実

大綱では、「(1)適正な運用に向けた取組の強化」において「引き続き事業者の対応状況を注視するとともに、企業に対して制度の周知に引き続き努めることとする。」とされています。条文の見直しにまでは踏み込まないものの、個人情報保護委員会としては開示請求に応じるべきという姿勢を強めた運用になることが予想されます。

また、「(2)開示のデジタル化の推進」という項目を設け、「本人が、電磁的記録の提供を含め、開示方法を指示できるようにし、請求を受けた個人情報取扱事業者は、原則として、本人が指示した方法により開示するよう義務付けることとする。」としています。単に開示請求に応じるだけでなく、可能な限りデジタルデータ形式により開示するよう方向付けを行ったものと考えられます。

オプトアウト規制の強化

大綱では、「(2)オプトアウトの対象となる個人データの限定」において、「オプトアウト規定に基づいて本人同意なく第三者提供できる個人データの範囲をより限定していく」としました。

個人データの外部提供に際して利用者からの「同意」をより厳格に取得・管理することを打ち出し、NTTドコモやヤフーなどが既に取り組み(※)を始めている「個人データの第三者提供に関する同意の管理」に類する機能を持つことが必要になることも予想されます。

※2019年9月19日付 日経産業新聞「個人情報を含むデータの外部提供にあたって、利用者からの同意取得を厳格にする動きが広がり始めた。」

※2019年9月19日付 日経産業新聞「ヤフーなど、個人データ「提供せず」を初期設定に」

この他に、昨今大きな議論の一つとなっているCookieの利用について、大綱では「第4節 データ利活用に関する施策の在り方」の「4.端末識別子等の取扱い」中の「(3)提供先において個人データとなる情報の取扱い」において、「提供元では個人データに該当しないものの、提供先において個人データになることが明らかな情報について、個人データの第三者提供を制限する規律を適用する。」という文言を盛り込んでいます。

具体的にどのようなケースにおいて本人の同意が必要となるのかについては今後の議論の推移をみていく必要がありますが、Cookieの利用については各国の法規制ばかりでなくAppleやGoogleなどのプラットフォーマーも規制していく方向性を打ち出しており、Cookieの使用に関する同意の取得・管理や、代わるテクノロジーの模索など、包括的なアプローチを検討・構築していく必要性が増しているといえるでしょう。

3.個人データの提供先基準の明確化

個人情報保護法では、他の情報と容易に照合でき、その組み合わせによって個人を特定できる情報も個人情報に該当するとしています。この「他の情報と容易に照合でき」るかどうかの判定について、提供元で他の情報と容易に照合できる場合は個人情報に該当すると考えられていました(いわゆる提供元基準)。しかし、「提供元では個人を識別できない情報であるが、提供先では提供先が持つ情報と組み合わせることで個人情報に該当する」と知りながら、この提供元基準だけに従い、提供元は個人情報ではないとしてその情報を本人の同意なしで第三者提供する事案・事件が発生しました。これがいわゆる、2019年8月、就職情報サイト「リクナビ」を運営する株式会社リクルートキャリア(以下、リクルートキャリア)がクライアント企業へ学生の「内定辞退率」を提供していた問題(※)です。同年10月には、リクルートキャリアがクライアント企業に対し、個人を識別できるCookieの取得を目的とした学生に対するウェブアンケートの実施を指南していたことが発覚し、学生に対するCookieの利用目的の説明がなかったことなどが報じられています。

この勧告内容は、「制度改正大綱(骨子)」において「提供元では個人データに該当しないものの、提供先において個人データになることが明らかな情報について、個人データの第三者提供を制限する規律を適用する」旨を明記したことと関連するものと考えられます。

現行の個人情報保護法は、個人が企業の保有するデータの利用停止や削除などを請求できる要件を、企業が個人情報を不正に取得したり、目的外に個人データを使ったりした場合に限っています。企業が第三者提供の停止の請求に応じる義務も、個人の同意を得ないなど違法に第三者に提供した場合に限られています。

個人情報保護委員会が2019年12月13日に公表した法改正の大綱は、企業などが保有する個人データに対して、個人がデータの利用停止や消去、第三者提供の停止を請求できる要件を緩和するもので、「個人の権利の範囲を広げる」と明記しました。同委員会事務局は利用停止などができる場合の想定について、「思いがけない形でデータが処理されるなど、およそ了解しなかった重大な事案などの場合は利用停止の対象にされるべきではないかと思いながら事務局として詰めている」としています。

単に個人のプライバシー侵害といった事態ではなく、企業がAIや機械学習などを活用する際に、個人が不正確なデータを基に分析されて不当に選別されるといった場合を想定して、個人が拒否できるようにすべきだというわけです。

また、リクナビの問題を受けてもう1つ次期法改正の大綱に盛り込まれたのが、インターネットのターゲティング広告で使われるCookieなどの識別子を使って、個人を特定できる個人データを扱う場合です。

リクルートキャリアは企業ごとに異なる就活生のID(識別子)やリクナビでの「業界ごとの閲覧履歴」をCookieで結びつけたり就活生の個人データをハッシュ化して、いずれも個人情報に該当しないと独自に判断して内定辞退率を算出していました。

大綱は利用者が訪問したWebサイトに関連した登録情報や行動履歴、デバイス情報などを個人情報以外のユーザーに関する情報が含まれる「ユーザーデータ」と新たに名付けています。そのうえで同委員会は次期改正法案で、企業がクッキーなどのユーザーデータを他社に第三者提供する際に、データを受け取った提供先の企業が個人を特定できることが明らかな場合、第三者提供を制限する規律を適用するとしており、基本的には本人の同意を得る必要があるとみられます。

4.匿名化、仮名化

その他、「個人情報保護法のいわゆる3年毎みなおし」のなかでの一つの目玉となっているのが「仮名化情報」の創設です。大綱では,仮名化情報は「他の情報と照合しなければ特定の個人を識別することができないように加工された個人情報の類型」とされています。

本人を識別せずに事業者内の分析に限定して、利用目的の公表などを前提に、開示や利用停止などの請求への対応の義務規定などは緩和される見込みです。

仮名化情報はデータ内の氏名などで特定の個人を直接識別できる記述を他の記述に置き換えたり削除したりすることで、加工後のデータ単体からは特定の個人を識別できないようにし、他の情報と照合しなければ特定の個人を識別することができないように加工した個人情報の類型となります。

現行の個人情報保護法には特定の個人を識別できないように加工した「匿名加工情報」という類型があります。匿名加工情報は元の個人情報を復元できないデータと定義され、企業が目的外利用や他社に提供する際に本人の同意は不要です。匿名加工情報を扱うには、個人情報保護委員会規則などの基準に従って適正に加工・作成する必要があります。

新設される仮名化情報は、匿名加工情報よりもデータの加工が比較的簡単なため詳細な分析に使用できる一方で、個人とひも付けて直接影響を与えるような使い方はできません。そのため仮名化情報は、開示や利用停止などの請求に対応しなくても良いと考えられます。また、匿名加工情報が本人の同意なく他社に提供できたのに対して、仮名化情報は企業内での分析にしか利用できません。

5.漏えい等報告の義務化

現行の個人情報保護法では、個人情報取扱事業者の個人情報の漏えい等の報告は努力義務となっています。一方、海外では多くの国で漏えい等の報告は義務とされており、海外と比較すると日本では十分に事故や事案を十分に把握できていない可能性が考えられます。こうしたことから、個人情報保護法改正の改正に至る中間整理の段階でも、一定の場合について、漏えい報告の義務化を検討するとされていました。

最近では、英国やカナダ、フランスなどが漏えい報告を義務化しています。個人情報保護委員会による各国の監督機関へのヒアリングでは、義務化は正直に報告する事業者と消極的な事業者の間にあった不平等の解消につながるといった回答が多かったとしています。経済協力開発機構(OECD)は、各国での漏えい通知をまとめた統計が国際的に比較可能な指標として、政策立案に役立てられると位置付けているといいます。このようなヒアリング等も踏まえ、骨子では「一定数以上の個人データ漏えい等、一定の類型に該当する場合、速やかに個人情報保護委員会への報告と本人への通知を行うことを個人情報取扱事業者に義務付ける」としています。

なお、一般データ保護規則(GDPR)では、個人情報の漏えいなどが発生した場合、72時間以内にデータ保護機関に通知することが義務付けられています。同時に個人情報を保有しているすべての人に、遅滞なく通知しなければなりません。GDPRに関わらず国内の情報漏えい事案でもそうですが、過去の情報漏えいの事例では被害を受けていること、または加害の立場となってしまっていることに自ら自発的には気が付かないこと(消費者や特定団体等の第三者からの通報で発覚)も多くあります。また、被害の全貌を把握してから公表するという手順を踏むことが多く、従来のやり方では「3日以内の報告」は難しいと言わざるを得ません。情報漏えいは、外部からの指摘で判明することも多いため、社内のチェック体制の点検や、インシデントの発生時に円滑に関係機関に報告を行う体制作りが求められます。

最近のトピックス

▼金融庁「インターネット・バンキングによる預金の不正送金事案が多発しています。」

▼警察庁「フィッシングによるものとみられるインターネットバンキングに係る不正送金被害の急増について(全銀協等と連携した注意喚起)」

金融庁は、昨年11月19日、ネットバンキングにおける預金の不正送金事案が多発しているとして注意喚起しています。これは、メールやSMS(ショートメッセージサービス)などを悪用したフィッシングや、スパイウェアなどの不正プログラムによって、利用者のID、パスワードなどを盗み、預金を不正に送金する事案が多発していることを受けてのことです。

警察庁の発表によれば、ネットバンキングの不正送金被害は、2016年(平成28年)以降、発生件数・被害額ともに減少傾向が続いており、2019年(令和元年)の1月から6月の上半期における発生件数は183件、被害額は約1億6,600万円でした。しかし、8月以降、急増しており、8月の発生件数は105件、被害額は約7,400万円、9月には発生件数は436件、被害額は約4億2,600万円にのぼっています。

被害の多くはフィッシングによるもので、銀行をかたったSMSなどのフィッシングメールが届き、利用者を偽サイトに誘導し、ネットバンキングのIDやパスワード、ワンタイムパスワードなどの情報を窃取して預金の不正送金を行う手口です。

こうした被害に遭わないために、「金融機関がID、パスワードなどをSMSで問い合わせることはないため、心当たりのないSMSなどのメッセージは開かない」「金融機関のWebサイトへは、事前に正しいURLをブックマークしておき、ブックマークからアクセスする」「パソコンのセキュリティ対策ソフトを最新版にする」などの対策を行うよう呼びかけています。

フィッシングは、「このままではサービスが利用できなくなる」あるいは「このままではお金を支払わされる」などと思い込ませることで利用者を動揺させ、リンクをクリックさせて重要な情報を盗み出そうとします。まずは落ち着いて冷静になることが大事です。不安を感じたときには、次のポイントを確認してみましょう 。

▼参考資料:フィッシング対策協議会「フィッシング対策の心得」

□ 本当に、あなた宛のメールかを確認する

設定変更が必要になるような重要なメールが届いたら、まずはメールの宛先や件名、本文に自分の氏名があるかどうかを確認してください。通常、サービス側から設定変更などを求めるメールには、利用者の氏名や会員番号などが記載されます。重要なメールなのに、それらの記載がない場合は怪しいメールと考えられます。なぜなら、フィッシングを行う犯罪者は、メールアドレスしか知らないことがほとんどだからです。

また、個人情報や認証情報を要求してくる個人や法人に対して用心する必要があります。多くの企業は慎重に扱う必要があるような個人情報や認証情報を安易に顧客に要求することはありません。

□ 送信元を確認する

たとえそれが「信頼できる」送信元から送られてきたものであったとしても、安易にリンクをクリックしたりファイルをダウンロードしたりするべきではありません。

メールの「送信者」の表示は、自由に書き換えることができます。そのため、送信者のメールアドレスが正しいからといって信じてしまうのは禁物です。メールの実際の送信元は、メールのヘッダ情報から確認することが可能です。当該メールの送信元のドメインが、実在する企業と無関係な場合はフィッシングの可能性が高いと言えます。パソコンの場合は、メールのヘッダ情報を確認することで、ある程度メールの信頼性をチェックできます。メールソフトからヘッダ情報を開きますが、実はほとんどの項目が偽装できます。

□ 同じ情報がサービスのWebサイトで公表されているか確認する

パスワードの変更や購入確認などのメールが届いたときは、メールのリンクからではなく、当該Webサイトにアクセスし、同じ情報が掲載されているかどうか確認しましょう。購入履歴も同様にブックマークからWebサイトを開き、そこからログインして履歴を確認します。重要な情報であれば、メールで告知するだけでなく、Webサイト上でも告知しているはずです。

また、メール内に含まれているURLの整合性を確認してください。埋め込まれた URL が完全に正規のものであるように見えても、マウスをかざした際に別のウェブサイトのアドレスが表示されるかもしれません。それが正規のリンクであることが確実でなければ、メール内のリンクをクリックすることは避けましょう。

□ 日本語におかしいところはないかを確認する

数年前は日本語のフィッシングメールは少なく、確認されてもひどい日本語で、すぐに怪しいと気づくことができました。しかし、最近は日本語が、かなり違和感がないものになっています。ただ、それでも全体で見ると文章のつながりがおかしい部分があることもありますので、そのような場合はフィッシングを疑いましょう。

□ 入力項目を確認する

フィッシングサイトは正しいサイトとまったく同じ内容が表示されますが、銀行やクレジットカード会社のフィッシングサイトでは、本来はないはずの「第2パスワード」や「秘密の質問」「乱数表」なども入力させるようになっています。こうした項目があれば、フィッシングサイトの可能性が高いといえます。

そもそも正当な企業は特別な理由が無い限り確認メールを送信することはありません。実際、最新の企業情報やニュースレター、広告目的でないかぎり、多くの企業は未承諾のメール送信は極力控えています。特に日本の銀行、クレジットカード会社などの金融機関ではメールによる口座番号や暗証番号、本人の個人情報の問い合わせは行っていません。

□ 暗号化通信になっているかを確認する

Web サイトへの通信が保護されているかどうかも確認してください。個人情報を扱う Web サイトでは通常 HTTPS という方式が使用されているため、URL 表示の部分に錠前のマークが表示されます。鍵のマークは、通信が暗号化されているという意味で、SSL/TLS化やHTTPS化と呼ばれます。ただし、最近では無料でSSL/TLS化することもできるため、必ずしも安全とは限りません。鍵のマークをクリックして「証明書の表示」を選び、ドメイン名が正しいかを確認してください。

▼一般社団法人全国銀行協会「盗難通帳、インターネット・バンキング、盗難・偽造キャッシュカードによる預金等の不正払戻し件数・金額等に関するアンケート結果および口座不正利用に関するアンケート結果について」

一般社団法人 全国銀行協会(全銀協)は、昨年12月12日、「盗難通帳」「インターネット・バンキング」「盗難キャッシュカード」「偽造キャッシュカード」による預金などの不正払戻し、および口座不正利用に関するアンケート結果について発表しました。本調査は、正会員・準会員・特例会員の192行を対象に行われたアンケート結果をとりまとめたものです。

このうち、「インターネット・バンキングによる預金等の不正払戻し」については、2019年7月1日から9月30日までの第3四半期における個人顧客の不正払戻し件数は419件(前四半期は112件)、金額は4億2,200万円(同1億9,600万円)となっています。

また、法人顧客における不正払戻し件数は5件(同5件)、800万円(同1,300万円)でした。法人顧客の被害額が減少しているのに対し、個人顧客における被害件数は前四半期に比べて約4倍、被害金額は2倍以上に増加していることがわかっています。そして、補償状況については、金融機関が対応方針を決定した29件のうち、補償対象となった件数は26件で、補償率は89.7%という結果でした。

最近はインターネット・バンキングの口座に不正アクセスされ、知らない間に預金が詐欺グループに送金される被害が増えています。金融機関等が本人確認強化のため導入している二段階認証も絶対に安全とは言い切れません。新しい手口はまず、メールやSMSでフィッシングサイトに誘導し、利用者が入力したIDやパスワードを使って本物のサイトにログインします。すると、金融機関から利用者に認証用の番号が記されたSMSが届くので、その番号を偽サイトに入力させて盗み、不正送金するというものです。これまで、受け取ったことがない金融機関からSMSが、何のきっかけもなく突然来た場合は疑った方が良いでしょう。また、自衛の手段として、手口や危険性を知り日々閲覧するWebサイトには偽物やなりすましが多く存在し、騙される可能性があるということを客観的に理解しておく必要があります。

▼特定非営利活動法人 日本セキュリティ監査協会「監査人の警鐘 – 2020年 情報セキュリティ十大トレンド‐ 被害の拡大、深刻化に更なる注意を ‐」

1月6日、特定非営利活動法人 日本セキュリティ監査協会(JASA)は、「監査人の警鐘 – 2020年 情報セキュリティ十大トレンド」を公開しました。これは、同協会より認定を受けた情報セキュリティ監査人約1,800人を対象に実施したアンケートによって選ばれたものです。

第1位には「自然災害によるIT被害の拡大」が前年のランク外からランクインしており、これは、地球温暖化をはじめとする環境変化による災害などにより、情報システムへの影響が拡大することへの懸念を示したものとなります。

また、第2位、第3位はそれぞれ「クラウド・バイ・デフォルト時代の新しい安全性評価制度の開始」「クラウドサービスの障害による大規模なビジネス影響」がランクインしています。政府主導で進むクラウドの活用や、一般化するクラウド利用における潜在的なリスクなど、ビジネスにおけるクラウド活用が進み、その対策に注目が集まる結果となっています。その他、2020年のトレンドについて、「DX(※)化の進展によりさらに加速するセキュリティ人材不足」「働き方改革の推進普及による新たな脅威の発生」など、新たなビジネス活動の変化に伴うトピックスが散見され、「サプライチェーンの透明化で求められるセキュリティ対策の強化」「安易なアジャイル開発によるぜい弱なシステムの氾濫」など、IoTをはじめとする新たなセキュリティリスクに関するトピックスがランク入りしています。

なお、10位までのランキングは以下のとおりです。

※デジタルトランスフォーメーション(Digital Transformation:DX)「企業がビジネス環境の激しい変化に対応し、データとデジタル技術を活用して、顧客や社会のニーズを基に、製品やサービス、ビジネスモデルを変革するとともに、業務そのものや、組織、プロセス、企業文化・風土を変革し、競争上の優位性を確立すること」

▼経済産業省「DX推進ガイドライン」

個人的に気になるのは、9位の「クラウドサービスの管理・設定ミスによる情報漏洩」です。昨年はクラウドで業務用ソフトを使うマイクロソフトの「オフィス365」で、メールシステムなど複数のサービスでつながりにくい障害が発生しました。8月にはアマゾンが提供するクラウドサービス「Amazon Web Services(AWS)」で大規模な障害が発生し、決済サービス「PayPay」や、ユニクロのECサイトなど30社以上に影響が及びました。システムや運用をクラウド化することは責任をクラウドに丸投げすることではなく、障害によってインフラやサービスが停止した際の責任や影響も考慮しなければならないということです。いまやクラウドは、通常のオンプレミス(自社運用)より堅牢でセキュアだという認識が一般的ですだが、それでも落ちるときは落ちるということです。クラウドによる障害を見越した企業の事業継続計画も重要であり、一連のトラブルは、多くの事業者にクラウドのリスク管理について改めて考える契機となりました。

2位:クラウド・バイ・デフォルト時代の新しい安全性評価制度の開始

3位:クラウドサービスの障害による大規模なビジネス影響

4位:DX化の進展によりさらに加速するセキュリティ人材不足

5位:働き方改革の推進普及による新たな脅威の発生

6位:プライバシー保護の国際標準化に乗り遅れる日本企業

7位:サプライチェーンの透明化で求められるセキュリティ対策の強化

8位:標的型ランサムウェアで倒産危機? システム全てが人質に

9位:クラウドサービスの管理・設定ミスによる情報漏洩

10位:安易なアジャイル開発によるぜい弱なシステムの氾濫

最近の個人情報漏えい事故(2019年11月、12月)

下記の表は、昨年11月と12月に発生した個人情報漏えい事故一覧です。会社や組織で公表されているもので、かつ当社で把握しているものであり、国内すべての事案というわけではない点につきましてはご了承願います。

※情報セキュリティに特化したニュースサイトである(Security Next)、その他マスコミで報道されたものをまとめたポータルサイト、各行政や企業がWebサイトで公表したものを参考に当社作成。

| 業種 | 発生原因 | 対象 | 備考 | |

| 1 | 市立高校 | 書類紛失 | 1年生320名の氏名、生年月日などが記載された授業に関するアンケート | |

| 2 | 信用金庫 | 書類紛失 | 氏名、住所などが記載された納付書の金融機関控え1,332枚 | 誤廃棄の可能性 |

| 3 | 芸能 | メール誤送信 | メールアドレス329件 | 「Bcc」で送信すべきところを誤って「To」で送信したため |

| 4 | 市 | USBメモリ紛失 | 470名の氏名、住所、電話番号など | 封筒に入れたまま紙ごみとして廃棄した可能性 |

| 5 | 区役所 | 書類紛失 | 保護者4名の氏名、住所、マイナンバーなどが記載された保育園などの利用料免除の申請書など | |

| 6 | 市 | メール誤送信 | 「Bcc」で送信すべきところを誤ってメールアドレスが表示される形式で送信したため | |

| 7 | 保育園 | デジタルカメラ紛失 | 遠足の様子など計300枚の写真 | |

| 8 | 県 | メール誤送信 | メールアドレス260社分 | 「Bcc」で送信すべきところを誤って「Cc」で送信したため |

| 9 | ケーブルテレビ | 携帯電話紛失 | 取材先の顧客の氏名、電話番号のほか、取材関連施設などの連絡先、あわせて約100件 | |

| 10 | 私立大学 | メール誤送信 | メールアドレス409件 | 「Bcc」で送信すべきところを誤って「To」で送信したため |

| 11 | 大学病院 | USBメモリ紛失 | 患者244名の氏名、病名、手術記録など | 当時医師が紛失に気付いたものの病院に報告をせず、その後USBメモリを拾った人からの連絡で発覚 |

| 12 | ソフトウェア | メール誤送信 | メールアドレス1305件 | 「Bcc」で送信すべきところを誤って「To」で送信したため |

| 13 | 府立高校 | ビデオカメラ紛失 | 修学旅行での現地学校との交流した様子等 | |

| 14 | スポーツ運営 | 書類紛失 | 受講生等49名の氏名、連絡先など | |

| 15 | 放送 | メール誤送信 | メールアドレス235件 | 「Bcc」で送信すべきところを誤って「To」で送信したため |

| 16 | 総合病院 | SDカード紛失 | 患者380名の氏名、患部の写真、そのうち12名の顔写真など | 誤廃棄の可能性 |

| 17 | イベント | メール誤送信 | メールアドレス61件 | 「Bcc」で送信すべきところを誤って「Cc」で送信したため |

| 18 | 県立高校 | USBメモリ紛失 | 学生523名分の氏名、入試結果など | |

| 19 | 国立大学 | USBメモリ紛失 | 47名分の氏名、メールアドレスなど | |

| 20 | 市 | メール誤送信 | メールアドレス103件 | 「Bcc」で送信すべきところを誤って「To」で送信したため |

| 21 | 県 | 書類紛失 | 公共工事の入札参加資格審査の申請書24業者分 | |

| 22 | 老人ホーム | USBメモリ紛失 | 入居者91名、家族65名の氏名、電話番号など | |

| 23 | 英会話教室 | メール誤送信 | メールアドレス219件 | 「Bcc」で送信すべきところを誤って「Cc」で送信したため |

| 24 | 農協 | FAX誤送信 | 15名分の氏名、口座番号、電話番号等が記載された内部資料 | 誤った宛先に送信 |

| 25 | 観光協会 | メール誤送信 | メールアドレス10件 | 「Bcc」で送信すべきところを誤って「To」で送信したため |

| 26 | 鉄道 | メール誤送信 | メールアドレス365件 | 「Bcc」で送信すべきところを誤って「To」で送信したため |

| 27 | 東京都 | メール誤送信 | メールアドレス75件 | 「Bcc」で送信すべきところを誤って「To」で送信したため |

| 28 | 保育所 | SDカード紛失 | 保育園での行事の様子等 | |

| 29 | 市 | USBメモリ紛失 | 市内のまちづくり団体に所属する14名の氏名、住所など | |

| 30 | 私立大学 | パソコン紛失 | 研究関係者等の氏名、電話番号、メールアドレスなど | 該PCを入れた鞄を車内に置いたままにしていたところ、当該鞄からPCが盗まれていた |

| 31 | 府立高校 | 書類紛失 | 29名分の生徒および保護者の氏名、出席番号など | |

| 32 | 学会 | メール誤送信 | メールアドレス58件 | 「Bcc」で送信すべきところを誤って「Cc」で送信したため |

| 33 | 県 | 誤通知 | 子ども31人分の個人情報で、氏名や電話番号、性別、生年月日、血液型、身長、体重、既往歴など | 返信用のメールアドレスを誤って記載し、個人情報が無関係のメールアドレスに送信された |

| 34 | 通販 | 不正アクセス | 名義、番号、有効期限、セキュリティコードなど顧客のクレジットカード情報220件 | |

| 35 | 通販 | 不正アクセス | 顧客649人分のクレジットカード情報で、名義、番号、有効期限、セキュリティコード | |

| 36 | 市 | 誤掲載 | 91人分の氏名や住所、性別、大人と子どもの区分など | イベントの参加者に関する個人情報を含む表計算ファイルを誤って公開 |

| 37 | 私立大学 | 誤掲載 | 学生1187人の氏名、所属、成績 | サーバの設定ミス |

| 38 | 通販 | 不正アクセス | 顧客147名分のクレジットカードの名義、番号、有効期限、セキュリティコード | |

| 39 | 市立病院 | 書類紛失 | 患者39人の氏名や年齢、病室、病名など | 看護師が勤務終了後に立ち寄った飲食店の駐車場で車上荒らしに遭い、車内にあった鞄が盗まれた |

| 40 | 市立中学 | USBメモリ紛失 | 2019年度の1年生178人と3年生155人の氏名および技術分野の成績に関するデータ | |

| 41 | 県立大学 | メール誤送信 | メールアドレス100件 | 「Bcc」で送信すべきところを誤って「To」で送信したため |

| 42 | 通販 | 不正アクセス | 983人分のクレジットカード情報で名義や番号、有効期限 | |

| 43 | インターネット | メール誤送信 | メールアドレス500件 | 「Bcc」で送信すべきところを誤って「Cc」で送信したため |

| 44 | 県 | メール誤送信 | メールアドレス131件 | 「Bcc」で送信すべきところを誤って「To」で送信したため |

| 45 | 連盟 | メール誤送信 | メールアドレス167件 | 「Bcc」で送信すべきところを誤って「To」で送信したため |

| 46 | 大学病院 | ノートPC紛失、携帯電話紛失 | 患者の個人情報3217件が保存されたパソコンや、同大教職員の情報約1000件が保存された業務用携帯電話 | 海外出張中に盗難 |

| 47 | 通販 | 不正アクセス | 顧客のクレジットカード情報4982件で、名義、番号、有効期限、セキュリティコード | |

| 48 | 通販 | 不正アクセス | 顧客83人分のクレジットカード情報で、名義、番号、有効期限、セキュリティコード | |

| 49 | 大学病院 | メール誤送信 | 患者183人の氏名や年齢、性別、カルテ番号、血液検査項目、血液検査時と検査後の状況など | ファイルを誤って添付 |

| 50 | 市 | 書類紛失 | 199人分の氏名と住所 | 委託先にて紛失 |

| 51 | 協会 | 迷惑メール送信 | 職員のパソコンがマルウェアに感染し、職員をかたる不正なメールが送信された。さらに「Word」ファイルやテキストファイルが添付されていた。 | |

| 52 | 飲食 | メール誤送信 | メールアドレス61件 | 「Bcc」で送信すべきところを誤って「Cc」で送信したため |

| 53 | 人材派遣 | メール誤送信 | メールアドレス420件 | 「Bcc」で送信すべきところを誤って「To」で送信したため |

| 54 | 私立高校 | 書類紛失 | 徒159人と保護者の氏名や住所など | |

| 55 | 市立小学校 | 迷惑メール送信 | 同校で利用するメールアカウント1件が不正アクセスを受けて乗っ取られ、同アカウントからマルウェアを添付したメールが多数送信された | |

| 56 | 信用金庫 | 書類紛失 | 顧客情報56件を含む伝票綴りで、氏名や住所、電話番号、口座番号、顧客番号、金額など | 誤廃棄の可能性 |

| 57 | 市民病院 | 不正持ち出し | 患者に関する氏名や住所、生年月日、性別など | 委託先従業員がファイルを添付したメールを個人用のメールアドレスへ送信する禁止行為を同社システムで検知。これを受けて調査を行ったところ、同従業員が資料を自宅に持ち出していることが判明した。 |

| 58 | スポーツ | 不正アクセス | 不正アクセスを受けて、同社メールアカウント1件が乗っ取られ、取引先1648社に対して2111件のスパムメールが送信された | |

| 59 | 通販 | 不正アクセス | 顧客のクレジットカード情報211件でカード名義やカード番号、有効期限、セキュリティコードなど | |

| 60 | アパレル | 迷惑メール送信 | 同社端末が「Emotet」と見られるマルウェアに感染していることが判明したもの。同社を装った「なりすましメール」が確認されたことを受け調査を行ったところ、感染被害が明らかとなった | |

| 61 | 大学病院 | USBメモリ紛失 | 患者9人の氏名、ID、医療機器に関する情報と、患者5人分の疾患名 | |

| 62 | メーカー | 不正アクセス | 個人情報最大28万52件で、顧客の氏名や住所、注文内容、配送先情報、メールアドレスなど

さらに、クレジットカードの名義や番号、有効期限、セキュリティコードといった情報についても詐取された可能性 |

|

| 63 | 県 | 売却 | 廃棄委託先にて消去作業を行う前に同社従業員がハードディスク18台を盗み、オークションサイトを通じて売却していた | |

| 64 | 県 | 書類紛失 | 24業者分の技術者の氏名や生年月日など | |

| 65 | 市 | メール誤送信 | 103件のメールアドレス | 「Bcc」で送信すべきところを誤って「To」で送信したため |

| 66 | 議員 | 迷惑メール送信 | 議員が利用するメールアカウントが不正アクセスを受け、不特定多数へ不正にメールが送信された | |

| 67 | 通販 | 不正アクセス | 顧客3312人が利用したクレジットカードの情報で、名義、番号、有効期限、セキュリティコード | |

| 68 | 通信 | 迷惑メール送信 | 感染端末には、メールアドレス1343件と、グループ以外の顧客メールアドレス63件 | グループ会社の従業員が使用するパソコンがマルウェア「Emotet」に感染し、同社従業員になりすました悪意あるメールが送信された |

| 69 | ECサイト | 不正アクセス | 顧客1288人分の氏名、電話番号、生年月日、性別、メールアドレスなど | |

| 70 | 中央病院 | 迷惑メール送信 | 事務処理に用いているパソコン1台がマルウェア「Emotet」に感染し、同院をかたった不審なメールが送信された | |

| 71 | 農協 | 誤公開 | 氏名にカタカナやローマ字表記を含む顧客1万7286人分の氏名や住所、電話番号、顧客番号、管理店舗名、取引開始日など | ウェブサイトの更新作業中に操作を誤った可能性 |

| 72 | 空港 | 誤公開 | 期間中にログインした会員最大816人分の個人情報で氏名と電話番号、生年月日、性別、メールアドレス、クレジットカード下3桁と有効期限、予約履歴、カートに入っている商品など | |

| 73 | 大学病院 | 書類紛失 | 患者のカルテやエコー写真など49枚 | 機密文書の廃棄処理を委託している事業者において患者のカルテやエコー写真などが路上に飛散 |

| 74 | 建設機械 | 迷惑メール送信 | 感染端末に保存されていたメールの送受信履歴を窃取されたほか、履歴に含まれるメールアドレスに対して、同社を名乗る悪意あるメールが送信された | 社内のパソコンがマルウェア「Emotet」に感染 |

| 75 | 県 | 誤掲載 | 特別支援教育就学奨励費の申請に関わる児童や生徒30人や、保護者26人に関する個人情報を含む名簿で、氏名や住所、学校名、学年など | 従来はPDFファイルで掲載していたが、今回表計算ファイルで掲載したところ、ファイル内に複数のシートが存在することに気づかず、そのままサイトに公開してしまった |

| 76 | 通販 | 不正アクセス | 顧客62人分の名義、番号、有効期限、セキュリティコードなど | |

| 77 | 電力 | 迷惑メール送信 | 社外関係者のメールアドレス449件、社内関係者のメールアドレス2969件、端末内で過去にやり取りしたメールの本文125件などが外部へ流出した可能性 | 従業員のパソコンがマルウェア「Emotet」に感染 |

| 78 | 検索サービス | 不正アクセス | メールアドレス、ログインパスワード、ハンドルネーム、性別、誕生日、居住する自治体などの情報 | |

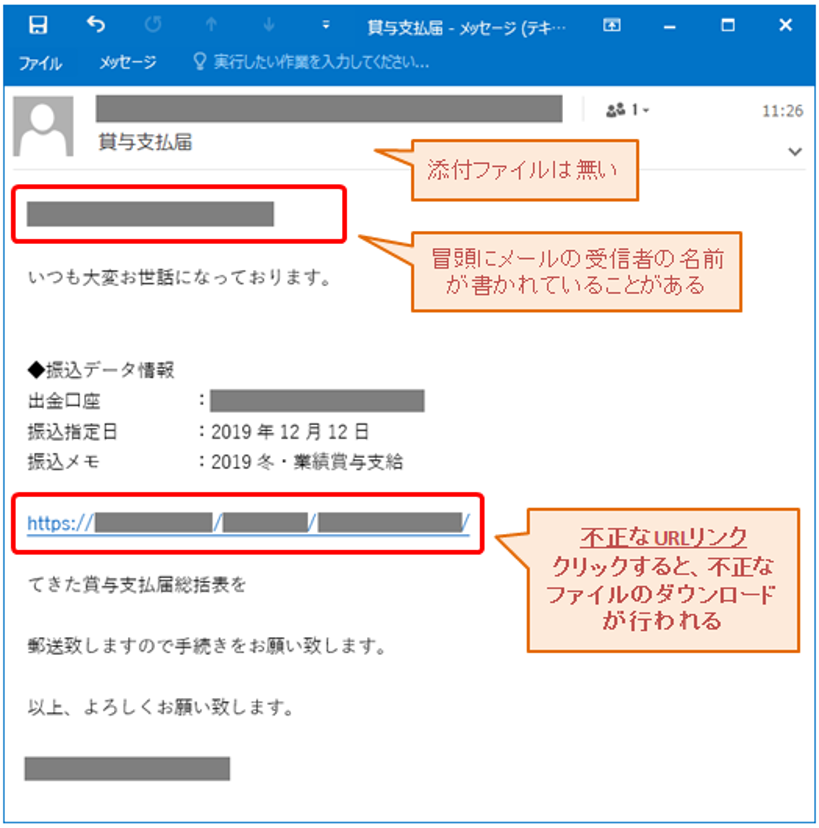

| 79 | エネルギー | 迷惑メール送信 | なりすましメールは、「請求書送付のお願い」「賞与支給届」「勤怠データの件」など業務を装った件名で送信されており、添付ファイルやメール中のURLの開封を促していた | グループ会社の事務処理用パソコンでメールの添付ファイルを通じてマルウェア「Emotet」に感染 |

| 80 | ECサイト | 不正アクセス | Dやメールアドレス、ハッシュ化したログインパスワード、登録しているSNSのID、性別、誕生年、好きなジャンル、投稿作品など最大3万3715件の会員情報 | |

| 81 | 府立高校 | 書類紛失 | 生徒29人分の氏名や保護者氏名、クラスと出席番号 |

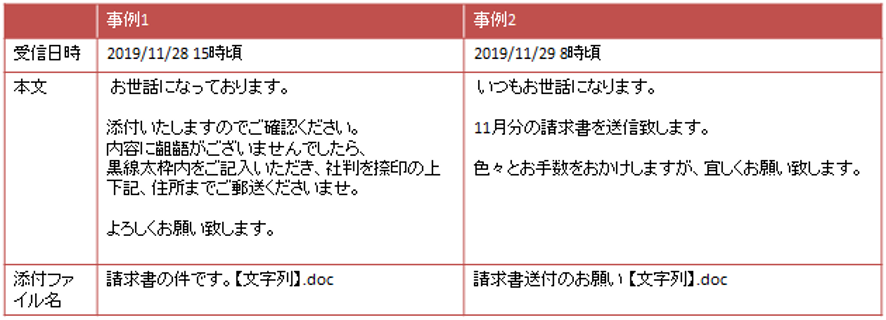

上記のとおり、2019年11月、12月は、メールを主な感染経路とするマルウェア「Emotet」の被害が、日本国内で拡大しています。Emotetは2014年から存在が確認されているマルウェアですが、明確に国内利用者を狙ったと言える攻撃は確認されていませんでした。しかし2019年に入り、日本も本格的な攻撃対象に入ってきたものと考えられます。実際、昨年6月には東京都の医療関連組織におけるEmotet感染による情報流出被害が公表されるなど、被害が表面化してきていました。海外では一時、EmotetのボットネットのC&Cサーバが休止していたことが観測されていましたが、8月末に活動を再開したことが確認されました。JPCERT/CCも11月27日付で注意喚起を出しており、広範囲に被害が広まっているものと言えます。

Emotetの感染拡大を狙う攻撃者は、特定の相手に絞った「標的型攻撃」を攻撃対象に行います。標的型攻撃で使われる攻撃メールは「標的型メール」と言われます。標的型メールは日々巧妙化しており、Emotetに限らず標的型メールに対しては注意が必要です。

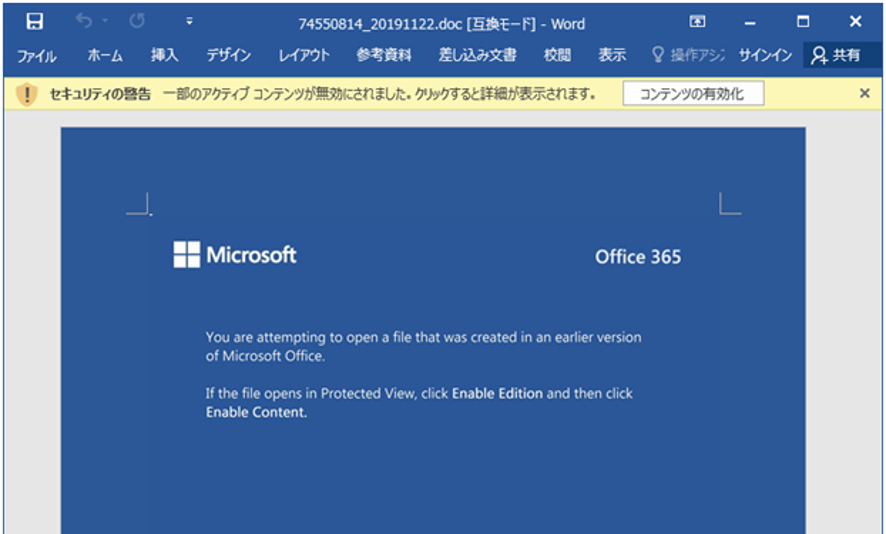

Emotetの感染パターンは、攻撃者による標的型メールに添付されたWord形式のファイルを開くことが原因となりますが、具体的な注意点と対応については、以下のとおりご確認ください。

▼JPCERT/CC「マルウエア Emotet の感染に関する注意喚起」

1.こんなメールには注意

Emotetだと考えられるメールは以下の特徴を持っています。実際にすべてがEmotetだとは考えられませんが、もし以下のような特徴を持ったメールが受信ボックスに入っているとすれば、注意が必要です。

- メールを丸ごと引用返信している

- 件名の流用

- 不明なファイルが添付されている

- 不明なURLが添付されている

ターゲットが送信したメールの内容に返信するような形で攻撃メールが送られてくるので、一見すると見分けがつきません。今までやり取りしていた内容と乖離がないか、不自然な部分はないか、添付ファイルが必要とされる場面かなど、確認してから返信や添付ファイルの開封を行う必要があります。

▼参考:情報処理推進機構「「Emotet」と呼ばれるウイルスへの感染を狙うメールについて」

また、文面がやや不自然な内容、攻撃者が文章を追加している場合があります。多くは以下のような1~3行程度のやや不自然な文章が付け加えられており、Emotetを見抜くには、こうした不自然さに注意が必要です。

- かしこまりました。

- おはようございます。

謄本および公図をお送りします。

どうぞよろしくお願い申し上げます。 - おはようございます。

訂をお願いします。 - 予定です。

取り急ぎご連絡いたします。

また、以下のように、「請求書」といった文言を使用している例も確認されています。こうしたタイトル、ファイル名の場合は、不自然さを認識していも試しに開封してしまう恐れもあるため、十分な注意が必要です。

▼参考:情報処理推進機構「「Emotet」と呼ばれるウイルスへの感染を狙うメールについて」

2.Emotet感染有無の確認事項

社内外で「不審なファイルが添付されたなりすましメールが届いた」という連絡を受けた場合には、次のケースが考えられます。

- なりすましメールの送信者として表示されているアカウントの端末がEmotetに感染して、メール情報やアドレス帳の情報などが窃取された。

- メールの送受信をしたことがある方(取引先やユーザなど)の端末がEmotetに感染して、アドレス帳を窃取された(連絡を受けた方はEmotetに感染していないが、メールアドレスがEmotetの送信先リストに加えられた)。

実際にやりとりしたメールを引用したなりすましメールが届いている場合はaのケースに該当し、送信者として表示されているメールアカウント名の利用端末は感染している可能性があります。

また、Emotet の感染有無については、以下について確認してください。

①なりすまされた本人へのヒアリング

なりすましメールを受信した時に、不審なファイルを開いて以下の画面が表示されたかを確認する。表示された場合は、 マクロを有効にしているか確認する。マクロを有効にしていた場合は、マルウェア感染の恐れがあります。

▼参考:情報処理推進機構「「Emotet」と呼ばれるウイルスへの感染を狙うメールについて」(※)

②ウィルス対策ソフトでスキャン

ウィルス対策ソフトで、パターンファイルを最新にして端末を定期的にスキャンします。

※Emotet はバリエーションが多数あり、最新の定義ファイルでも数日間検知されない可能性があります。検知しない場合でもマルウエアに感染していないとは言い切れないため、定期的に最新の定義ファイルを更新し、スキャンを実施することが重要です。

③端末の自動起動設定の確認

WindowsOSの自動起動設定に、Emotetが存在する可能性の高いフォルダに含まれるexeファイルが設定されていないかを確認します。

④メールサーバログ確認

自組織が利用するメールサーバのログで次の点を確認します。

- HeaderFromとEnvelopFromが異なるなりすましメールが大量に送信されていないか

- 外部宛の送信メール量が通常よりも大量に増えていないか

- Word 形式のファイルが添付されたメールが大量に送信されていないか

⑤ ネットワークトラフィックログの確認

外部への通信を記録、もしくは監視している場合は、1つの端末から外部の IP アドレスの複数ポートに対してアクセス (C2 への通信) していないかを、プロキシやファイアウォールログなどで確認します。

3.Emotet の感染を確認した場合の対処

① 感染端末の隔離、証拠保全、および被害範囲の調査

- 感染した端末を証拠保全する

- 端末に保存されていた対象メール、およびアドレス帳に含まれていたメールアドレスの確認(端末に保存されていたこれらの情報が漏えいした可能性がある)

② 感染した端末が利用していたメールアカウントなどのパスワード変更

- Outlook や Thunderbird などのメールアカウント

- Webブラウザに保存されていた認証情報 など

③ 感染端末が接続していた組織内ネットワーク内の全端末の調査

- 横断的侵害で組織内に感染を広げる能力を持っているため、添付ファイルを開いた端末だけでなく、他の端末も併せて調査を実施する

- 横断的侵害には次の手法などが確認されている

- SMBの脆弱性(EternalBlue)の利用

- Windowsネットワークへのログオン

- 管理共有の利用

- サービス登録

④ネットワークトラフィックログの監視

- 感染端末を隔離できているか、他の感染端末がないかの確認

⑤ 他のマルウエアの感染有無の確認

- Emotetは別のマルウエアに感染させる機能を持っているため、Emotet以外にも感染していたか調査する。もし、別のマルウエアに感染していた場合には、更なる調査・対応が必要となる。

- 日本では、Ursnif、Trickbotなどの不正送金マルウエアの追加感染の事例あり

- 海外では、標的型ランサムウエアの感染などの事例あり

⑥ 被害を受ける (攻撃者に窃取されたメールアドレス) 可能性のあるメールアドレスの特定

⑦関係者への注意喚起

- 調査で確認した対象メール、およびアドレス帳に含まれていたメールアドレスを対象

- 不特定多数の場合は、プレスリリースなどでの掲載

⑧ 感染した端末の初期化

今後も被害が増える可能性があり、社内における注意喚起と、メールや添付ファイルを開いた場合のネットワークからの遮断、しかるべき部門への報告・連絡体制を確認しておく必要があります。また、Emotetの活動は“種まき”の段階という場合もあり、今後他のマルウェアへの連鎖や真の攻撃が開始される可能性もあります。単発の対策で終わらせず、感染経路と拡散手法の確認、自社の状況の継続した監視が求められます。

セミナーや研修について

当社ではSNS利用上のリスクや情報管理(主に情報漏えい対策)に関して、セミナーや研修を企業・自治体・学校、病院等の分野で数多く実施しております。

セミナーや研修を通じて、新社会人(新入生)に限らず、全社的に教育を実施しインターネットの特性や情報リテラシーの理解、意識の向上を検討されている際は是非ご相談ください。

【お問い合わせ】

株式会社エス・ピー・ネットワーク 総合研究部

Mail:souken@sp-network.co.jp

TEL:03-6891-5556