情報セキュリティを高めるために、今できること(NIST-CSFと2023年米国CISAで更新されたサイバー関連文書より 前編)

2023.09.20総合研究部 上級研究員 永橋 洋典

※本稿は全2回の連載記事です。

本コラムは、企業を取り巻く情報セキュリティ関連の事故情報・時事情報・考察などを執筆者独自の視点で選択し、時流に合わせたもしくは先取りした有益な情報提供を目指します。

Ⅰ.はじめに

以前のトピックスでは、情報セキュリティ7要素とセキュリティ教育の関係性についてご説明しました。情報セキュリティの3要素(「機密性」(Confidentiality)、「完全性」(Integrity)、「可用性」(Availability))に追加された4要素(「真正性」(Authenticity)、責任追跡性(Accountability)、否認防止(Non-repudiation)、信頼性(Reliability))が非常に重要なファクターになっている事をご理解いただけたと思います。そしてこの4要素を追加することがサイバーセキュリティを高める上でも必要な要素です。

サイバーセキュリティも情報セキュリティも必要不可欠な基本的活動は、人材・組織教育の徹底・浸透(ソフト)と機器・アプリケーションの充実と可用性(ハード)です。それらが相乗効果を発揮するように計画実行することで、脅威を軽減することができます。

今回のトピックでは、まず包括的にサイバーセキュリティ態勢を構築するためのツールとして、アメリカ国立標準技術研 究所(以下、「NIST」という。)において開発されたサイバーセキュリティフレームワーク(CSF)の概要を振り返ります。次に米国CISA(サイバーセキュリティ・インフラストラクチャセキュリティ庁)で今年更新されたCSFに準拠したサイバーセキュリティ関連文書をセキュリティ教育担当者の眼で俯瞰します。

CSFの特徴を理解することで、サイバーセキュリティ対応のために何を知る必要があるかを確認できます。そしてそれによって各文書でノミネートされている重点ポイントがなぜ重要なのかを再認識し、人材・組織教育に適用させるにはどのような説明の仕方が望ましいかを検討しましょう。

今回参照する文書は、以下の2文書です。

①Cross-Sector Cybersecurity Performance Goals Ver.1.0.1(2023-03)

(分野横断的なサイバーセキュリティパフォーマンス目標)

IPAが翻訳し、CISA(注1)了解の下でIPAのウェブサイトにて公開しています。本稿は、この翻訳版を参照し、執筆しています。

特徴(IPA―ホームページからの抜粋)

- 中小規模の重要インフラ事業者がサイバーセキュリティの確保の取り組みを始める際の助けとなることを目指した基本的なサイバーセキュリティ対策の共通項を目標として提供するものです。

- 重要インフラの所有者および運用者が、既知のリスクや敵の手法の可能性と影響を低減するために実施可能な、情報技術(IT)と制御・運用技術(OT)のサイバーセキュリティ対策として優先的に実施すべき事項を示しています。

- 初版は2022年10月に公開され、今回公開した翻訳は、その更新版です。本更新版では、米NISTのサイバーセキュリティ・フレームワーク(CSF)の機能である識別、防御、検知、対応、復旧に従って編成されています。又、本目標は米国が定義する重要インフラの16分野に渡る横断的な共通項目としています。

- 注1:CISA: Cybersecurity and Infrastructure Security Agency米国土安全保障省(DHS)のサイバーセキュリティ・インフラストラクチャセキュリティ庁

②#StopRansomware Guide

2020年9月にリリースされたJoint Cybersecurity and Infrastructure Security Agency(CISA)およびMulti-State Information Sharing&Analysis Center(MS-ISAC)Ransomware Guideの更新版であり、JRTF(注2)を通じて開発されました。

特徴(SPN仮訳より)

- パート1は、すべての組織がランサムウェア インシデントやデータ恐喝の影響と可能性を軽減するためのガイダンスを提供します

- パート2では、これらのインシデントに対応するためのベストプラクティスのチェックリストが含まれています。

- CISA およびNIST によって開発された CPG(注3) に準拠しています。

- 注2:JRTF: jointransomware-task-force合同ランサムウェア対策委員会

- 注3:CPD:Cross-Sector Cybersecurity Performance Goalの略称で、サイバーセキュリティ パフォーマンス目標 (CPG)

Ⅱ.世界標準になりつつあるNISTサイバーセキュリティ・フレームワーク(CSF)

まず、NISTサイバーセキュリティ・フレームワーク(CSF)の概要です。

これは包括的にサイバーセキュリティ態勢を構築するための代表的なフレームワークです。アメリカ国立標準技術研究所(National Institute of Standards and Technology以下、「NIST」という。)において、開発され、国際的にもその利用や応用が進んでいるフレームワークです。正式名称は「重要インフラのサイバーセキュリティを改善させるためのフレームワーク」と呼ばれ、サイバーセキュリティの効果的・効率的なリスク低減を実現するために、適切なサイバーセキュリティ管理の一つのあり方を示したものです。

開発経緯ですが、オバマ政権が発足当初よりサイバーセキュリティを重要視しており、その実現に向けて2013年2月に大統領令第13636号「重要インフラのサイバーセキュリティの改善」を発しました。それを受けアメリカ国立標準技術研究所(NIST)が、官民の有識者より意見を集め2014年2月に「重要インフラのサイバーセキュリティを向上させるためのフレームワーク」の初版(Version1.0)を作成し、それが通称「サイバーセキュリティフレームワーク」、CSF(Cyber Security Framework)と呼ばれるようになりました。

日本でも、2023(令和5)年3月31日にデジタル庁より発行された、「政府情報システムにおけるサイバーセキュリティフレームワーク導入に関する技術レポート」で、「サイバー攻撃の高度化・複雑化に伴い、サイバーレジリエンスの強化が求られており、脅威の侵入を前提とし、識別・防御に加え、検知・対応・復旧を認識することで、情報セキュリティ機密性・完全性・可用性を高めることがますます重視される中、NIST サイバーセキュリティフレームワークが世界的にも注目されている。」と述べています。

今の高度化・複雑化するサイバー攻撃に対して、「識別」「防御」中心のサイバーセキュリティ対策だけでは、対処することが困難になり、「サイバー攻撃は完全に防ぐことはできないという前提」のもと、「防御」の対策だけではなく、サイバー攻撃を速やかに「検知」するとともに「対応」し、被害が発生した際には「復旧」するといったサイバーレジリエンスに関する対策にも注力すべきだとも述べています。更にサイバーセキュリティ対策を講じる際には、特定のセキュリティ対策ソリューションを導入するだけでは不十分であり、サイバーセキュリティ態勢を構築・維持する上で構成される機能(「識別」「検知」「防御」「対応」「復旧」)に対して、組織及び情報システムのリスクに応じたセキュリティ対策を実施することが重要だとも述べています。

サイバーセキュリティの向上・高度化を目指すためにCSFが有効だとされており、このフレームワークに準拠したツールが米国を始め日本・諸外国でも作成されています。

日本では、サイバーセキュリティ経営ガイドラインの付録D「関連する規格・フレームワーク等との関係」にCFSとの対応関係が記載されており、付録A-2「サイバーセキュリティ重要10項目」に関するチェックシートには具体的なチェック項目ごとにCFSと対応関係が提示されています。

このように、CSFの考え方は、各国・各組織の対応手法・対応ガイドラインなどに準用されているのです。

フレームワークは以下の通りです。

(デジタル庁 2023(令和5)年3月31日発行の「DS-220政府情報システムにおけるサイバーセキュリティフレームワーク導入に関する技術レポート版」を参照しています。)

サイバーセキュリティフレームワークの特徴

- 組織が直面するサイバーセキュリティリスクへの対応方針に応じてセキュリティ対策を継続的に改善するため、以下の3つの要素で構成されている。

- フレームワークコア(以下、「コア」という。)

- (ア) すべての重要インフラ分野に共通するサイバーセキュリティ対策、期待される成果、適用可能な参考情報を定義したもの。

- (イ) 「識別」「防御」「検知」「対応」「復旧」の5つの機能に分類される。各機能の下には複数のカテゴリが存在し、各カテゴリはそれぞれ複数のサブカテゴリを有する。

5機能に対し全23のカテゴリがあり、108のサブカテゴリがある。

- フレームワークコア(以下、「コア」という。)

| 機能 | カテゴリ |

|---|---|

| 識別(ID) 組織の資産(情報システム、人、データ・情報など)、組織を取り巻く環境、重要な機能を支えるリソース、関連するサイバーセキュリティリスクを特定し理解を深める。 |

資産管理(ID.AM) |

| ビジネス環境(ID.BE) | |

| ガバナンス(ID.GV) | |

| リスクアセスメント(ID.RA) | |

| リスクマネジメント戦略(ID.RM) | |

| サプライチェーンリスクマネジメント(ID.SC) | |

| 防御(PR) 重要サービスの提供が確実に行われるよう適切な保護対策を検討し実施する。 |

アイデンティティ管理、認証/アクセス制御(PR.AC) |

| 意識向上およびトレーニング(PR.AT) | |

| データセキュリティ(PR.DS) | |

| 保守(PR.MA) | |

| 保護技術(PR.PT) | |

| 検知(DE) サイバーセキュリティイベントの発生を検知するための適切な対策を検討し実施する。 |

異常とイベント(DE.AE) |

| セキュリティの継続的なモニタリング(DE.CM) | |

| 検知プロセス(DE.DP) | |

| 対応(RS) サイバーセキュリティインシデントに対処するための適切な対策を検討し実施する。 |

対応計画(RS.RP) |

| コミュニケーション(RS.CO) | |

| 分析(RS.AN) | |

| 低減(RS.MI) | |

| 改善(RS.IM) | |

| 復旧(RC) サイバーセキュリティインシデントにより影響を受けた機能やサービスをインシデント発生前の状態に戻すための適切な対策を検討し実施する。これには、レジリエンスを実現するための計画の策定・維持も含む。 |

復旧計画(RC.RP) |

| 改善(RC.IM) | |

| コミュニケーション(RC.CO) |

※▼デジタル庁 2023(令和5)年3月31日「DS-220政府情報システムにおけるサイバーセキュリティフレームワーク導入に関する技術レポート版」参照

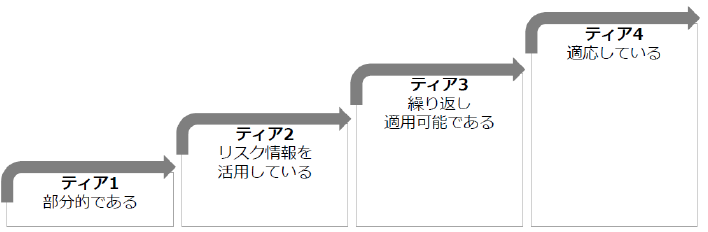

- フレームワークインプリメンテーションティア(以下、「ティア」という。

- (ア) 組織におけるサイバーセキュリティリスクへの対応状況を評価する際の指標を定義したもの。

- (イ) 指標は4段階あり、次のとおり。

- ティア1:部分的である

- ティア2:リスク情報を活用している

- ティア3:繰り返し適用可能である

- ティア4:適応している

| ティア | 説明 |

|---|---|

| ティア1:部分的である (Partial) | セキュリティ対策は経験に基づいて実施される。

セキュリティ対策は組織として整備されておらず場当たり的に実施されている。 |

| ティア2:リスク情報を活用している (Risk Informed) | セキュリティ対策はセキュリティリスクを考慮して実施されているが、組織として方針や標準が定められてはいない、あるいは非公式に存在する。 |

| ティア3:繰り返し適用可能である (Repeatable) | セキュリティ対策は組織の方針・標準として定義、周知されており、脅威や技術の変化に伴い方針・標準は定期的に更新される。 |

| ティア4:適応している (Adoptive) | 組織で標準化されたセキュリティ対策は、脅威や技術の変化、組織における過去の教訓やセキュリティ対策に関するメトリックスなどを参考に、継続的且つタイムリーに調整される。 |

※▼デジタル庁 2023(令和5)年3月31日「DS-220政府情報システムにおけるサイバーセキュリティフレームワーク導入に関する技術レポート版」参照

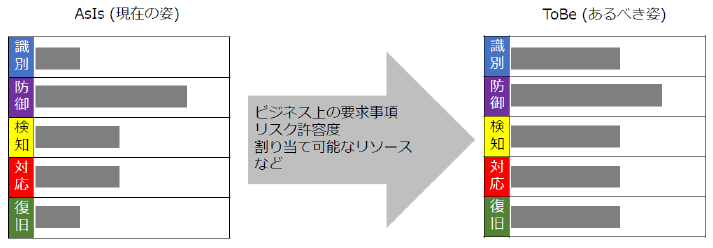

- フレームワークプロファイル(以下、「プロファイル」という。)

- (ア) フレームワークのカテゴリ及びサブカテゴリに基づき、サイバーセキュリティリスクに対する期待される効果を現すもの。

- (イ) サイバーセキュリティリスクへの対応状況として、「あるべき姿」と「現在の姿」をまとめたもの。

- (ウ) 「あるべき姿」の策定については、組織のビジネス上の要求、リスク許容度、割当可能なリソースに基づき、コアの機能、カテゴリ、サブカテゴリの到達地点を調整する。

このように、サイバーセキュリティ対策を継続して改善するために、必要要素を定義し、その要素別の対応状況を評価し、具体的な改善の方向性まで示唆できるフレームワークになっているのが、サイバーセキュリティ・フレームワーク(CSF)です。

これは、重要インフラのサイバーセキュリティリスクマネジメントを改善することを目的として作成されていますが、このフレームワークはどのような業界・組織においてもセキュリティとレジリエンスの改善を可能にすると、されています。そしてこのフレームワークをベースに様々なベストプラクティスや手法が統合され更にサイバーセキュリティのスタンダードとして主要なフレームワークになっています。

このNIST-CSFが、最近ではサイバーセキュリティ構築のためのスタンダードになりつつあるので、ソフト・ハードのセキュリティを考えるときには、必要不可欠な要素の洗い出しに有効なのです。

※より詳しくCSFを知りたいという方は、

Ⅲ.Cross-Sector Cybersecurity Performance Goals Ver.1.0.1(2023-03) に学ぶセキュリティ教育(分野横断的なサイバーセキュリティパフォーマンス目標(以下CPGs))

IPA掲載のCPGs翻訳版によると、「CPDsは重要インフラ業務と米国民の両方に対するリスクを有意義に低減することを目的とした、ITおよびOTサイバーセキュリティプラクティスの優先順位付けされたサブセットである。これらの目標は、すべての重要インフラ分野に適用可能であり、CISAとその政府および産業界のパートナーによって観測された最も一般的でインパクトの大きい脅威と敵対者の戦術・技術・手順(TTPs)から情報を得ているため、大規模から小規模まですべての重要インフラ事業体が実装することが望ましい、共通の一連の保護策となっている」と記載されています。つまり、サイバーセキュリティに取り組むための最初の一歩として優先順位がつけられた目標を設定したので、コストもかからない分野から始めてみようという事です。

これは、CSFに準拠して基本的なサイバーセキュリティ対策の共通項を目標としており、技術者以外の対応者にも比較的容易に伝えることができるように書かれ、設計されているので、その目標はサイバーセキュリティ教育上の必須項目にすることも可能だと思われます。しかもサイバーセキュリティ対策上の目的が明確になっている分、なぜそれが必要なのかいう背景を理解しやすくなると言えます。

CSFには、5つの機能、それにも紐づく23のカテゴリ、そのカテゴリのなかに108のサブカテゴリで構成されていますが、CPGsでは、5つの機能に38のパフォーマンス目標が設定されています。ここからも、CSFという全体のフレームワークの中から厳選された項目がCPGs(目標)になっている事が推測されます。

これらのCPGsの決定は、1.最も一般的でインパクトの大きい脅威と敵対者の戦術・技術・手順と効果のある低減策、2.明確で、実行可能で、容易に定義できる、3.合理的でわかりやすく、中小規模の事業者でも正常に実装するためのコストが高くない、という事があげられています。つまり、より効果的なところから早く安く実装するための指標になっているという事です。

重要インフラ事業体、特に中小組織が強力なサイバーセキュリティ態勢への道を歩み始めるのを支援することが目的になっているので、CPGsを知ることは、サイバーリスクを低減するために組織が実装することが望ましいサイバーセキュリティ保護策の下限を知ることになります。

逆を言えば、これらを理解し実装することからサイバーセキュリティ対策が始まるということであり、これを理解させることが、セキュリティ担当者教育の最初の一歩になると言えます。

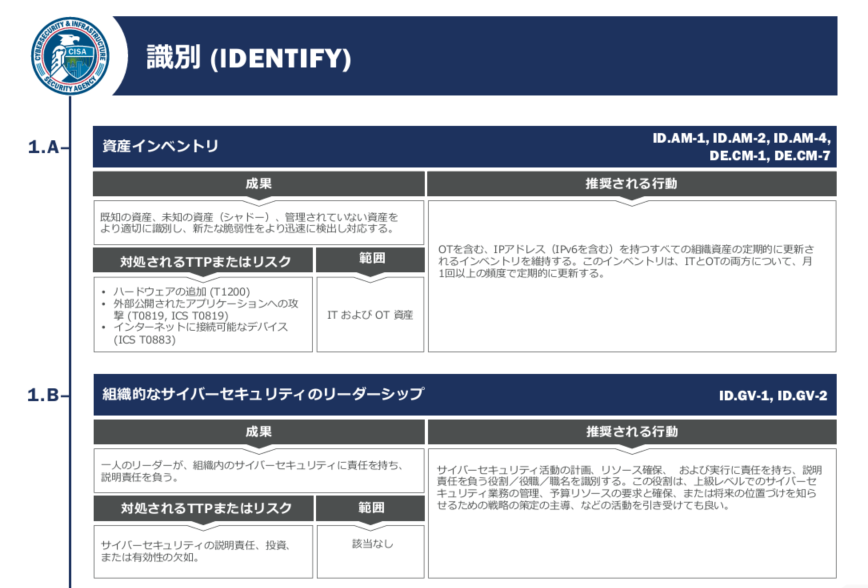

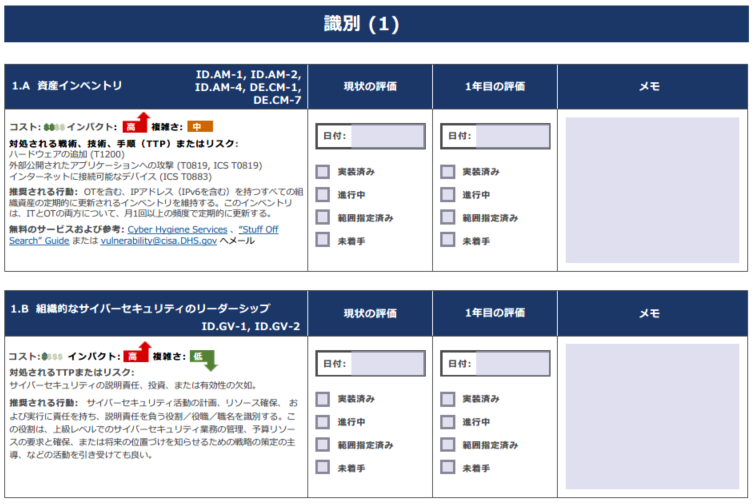

では、具体的にCPDsがどのようなものか見てみましょう。CFSの5つの機能のうちの「識別」と「防御」を抜粋しています。

識別機能の中から2つほど抜粋しました。1.Aは、現存のハードウェアに対し、脆弱性・機能をきちんと把握し対処しろという事です。1.Bは、サイバーセキュリティには組織的に強力なリーダーシップが必要だという事を明示しています。推奨される行動が記載知れているため、具体的に何をしなければならないかが技術者以外にも非常に分かりやすくなっています。

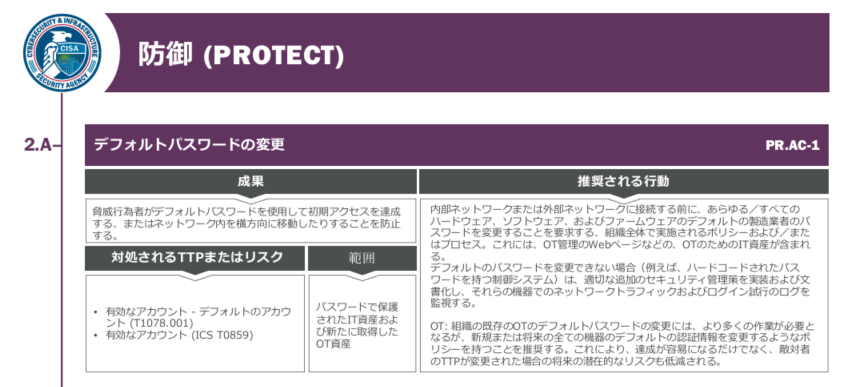

防御機能の中から1つ抜粋しました。

2.Aは、デフォルトパスワードを変更しているかということです。組織内外に存在するネットワーク機器のPWの変更が完了しているか、新たに導入された機器に対しても設定がなされているかを確認しています。

このように、サイバーセキュリティでは常識的な事項も含め、目標として導入しやすいかつ重要性の高い項目が設定されています。

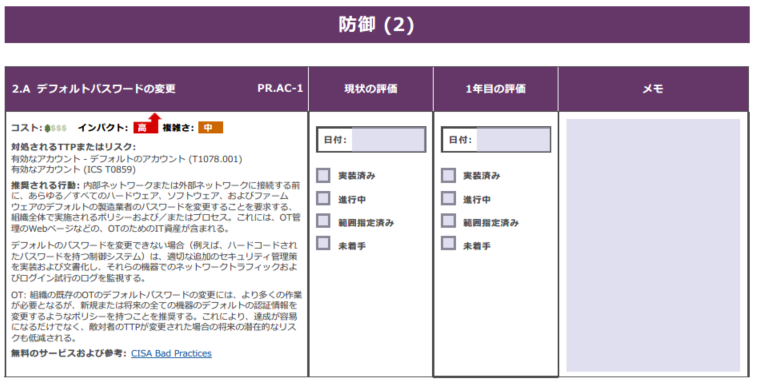

評価・運用にしても、以下のようなワークシートが用意されています。

このワークシートは次のように利用されます。

- 最初の自己評価を行う。

- ギャップを特定し、優先順位をつける。

- (優先順位に基づき)投資し、実行する。

- 定期的に12ケ月後の進捜状況を確認する。

ワークシートを利用し実装の状況を確認していくことで、組織のセキュリティ対策の目標が達成されたかどうか判断が可能になり、継続的改善を実践することにつながります。それは対策の進捗確認はもちろん、組織内のサイバーセキュリティ意識の浸透度の検証とも言えます。教育的観点からすると、進捗の遅れが意識改革の遅れとも言え、その目標に集中したセキュリティ教育が、実際の組織のセキュリティ意識向上に効果的だと思われます。

CSFに準拠したCPGsは、「識別」「防御」「検知」「対応」「復旧」という機能(サイバーインシデントに至るプロセス)にそって設定されているため、CPDs教育を実践することが、(技術者ではない)経営幹部や一般社員に対しても、基本的なサイバーセキュリティを理解することに役立つと思われます。しかもサイバーセキュリティの経験、リソースが不足している組織、または体制が整っていない組織に対しての導入ツールとしても非常に分かりやすいものになっているかと思われます。

※参考として、CPGsの各項目を添付しますので参照してください。

今回は、前編として目次のⅠ~Ⅲについて述べています。

後編では、

Ⅳ:#StopRansomware Guide

Ⅴ:終わりに(CSFの概念を利用したサイバーセキュリティ教育の考え方)

について紹介したいと思います。

Cross-Sector Cybersecurity Performance Goals Ver.1.0.1(2023-03)全体像

| NIST CSF 機能 | ID (v.1.0.1) | セキュリティプラクティス | 成果 |

|---|---|---|---|

| 識別 (ID) | 1.A | 資産インベントリ | 既知の資産、未知の資産(シャドー)、管理されていない資産をより適切に識別し、新たな脆弱性をより迅速に検出し対応する。 |

| 識別 (ID) | 1.B | 組織的なサイバーセキュリティのリーダーシップ | 一人のリーダーが、組織内のサイバーセキュリティに責任を持ち、説明責任を負う。 |

| 識別 (ID) | 1.C | OTサイバーセキュリティのリーダーシップ | 一人のリーダーが、OT資産を持つ組織内のOT固有のサイバーセキュリティに責任を持ち、説明責任を負う。 |

| 識別 (ID) | 1.D | ITとOTのサイバーセキュリティ関係の改善 | OTサイバーセキュリティを改善し、より迅速かつ効果的にOTサイバーインシデントに対応する。 |

| 識別 (ID) | 1.E | 既知の脆弱性の緩和 | 脅威行為者が既知の脆弱性を悪用して組織のネットワークを侵害する可能性を低減する。 |

| 識別 (ID) | 1.F | サイバーセキュリティ管理策の有効性の第三者検証 | 適切な防御が不足しているTTPsを識別し、組織のサイバー防御に対する信頼を確立する。 |

| 識別 (ID) | 1.G | サプライチェーン・インシデントの報告 | 組織は、ベンダやサービスプロバイダ全体の既知のインシデントまたは侵害について、より迅速に把握し、対応する。 |

| 識別 (ID) | 1.H | サプライチェーンの脆弱性開示 | 組織は、ベンダやサービスプロバイダが提供する資産の脆弱性について、より迅速に把握し、対応する。 |

| 識別 (ID) | 1.I | ベンダ/サプライヤのサイバーセキュリティ要件 | よりセキュアなサプライヤから、よりセキュアな製品およびサービスを購入することで、リスクを低減する。 |

| 防御 (PR) | 2.A | デフォルトパスワードの変更 | 脅威行為者がデフォルトパスワードを使用して初期アクセスを達成する、またはネットワーク内を横方向に移動したりすることを防止する。 |

| 防御 (PR) | 2.B | 最小のパスワード強度 | 組織のパスワードは、脅威行為者が推測する、または解読することが困難である。 |

| 防御 (PR) | 2.C | 一意の認証情報 | 攻撃者は、侵害された認証情報を再利用して、組織全体、特にITネットワークとOTネットワークの間で横方向に移動することができない。 |

| 防御 (PR) | 2.D | 離職する従業員の認証情報の無効化 | 元従業員による組織のアカウントまたはリソースへの不正アクセスを防止する。 |

| 防御 (PR) | 2.E | ユーザーアカウントと特権アカウントの分離 | 一般的なユーザーアカウントが侵害された場合でも、脅威行為者が管理者アカウントまたは特権アカウントにアクセスするのを困難にする。 |

| 防御 (PR) | 2.F | ネットワークセグメンテーション | 敵対者がITネットワークを侵害した後、OTネットワークにアクセスする可能性を低減する。 |

| 防御 (PR) | 2.G | 失敗した(自動化された)ログイン試行の検出 | 自動化された認証情報ベースの攻撃から、組織を保護する |

| 防御 (PR) | 2.H | フィッシングに多い多要素認証 (MFA) | 認証情報が侵害された資産アカウントを保護するために、重要なセキュリティレイヤを追加する。 |

| 防御 (PR) | 2.I | 基本的なサイバーセキュリティトレーニング | 組織のユーザーは、よりセキュアな行動を学び、実行する。 |

| 防御 (PR) | 2.J | OTサイバーセキュリティトレーニング | OT資産をセキュアにすることに責任を持つ社員は、OTに特化したサイバーセキュリティのトレーニングを受けている。 |

| 防御 (PR) | 2.K | 強力でアジャイルな暗号化 | 機密データの機密性およびEITおよびOTトラフィックの完全性を維持するために導入された効果的な暗号化。 |

| 防御 (PR) | 2.L | 機密データをセキュアにする | 機密情報を不正アクセスから保護する。 |

| 防御 (PR) | 2.M | 電子メールのセキュリティ | スプーフィング、フィッシング、傍受など、一般的な電子メールベースの脅威からのリスクを低減する。 |

| 防御 (PR) | 2.N | マクロをデフォルトで無効にする | 脅威行為者のTTPとして一般的で非常に有効な、組み込みマクロや類似の実行コードによるリスクを低減する。 |

| 防御 (PR) | 2.O | 機器の設定の文書化 | 組織に対するサイバー攻撃を、より効率的かつ効果的に管理、対応、回復し、サービスの継続性を維持する。 |

| 防御 (PR) | 2.P | ネットワークトポロジーの文書化 | サイバー攻撃への対応をより効率的かつ効果的に行い、サービス継続性を維持する。 |

| 防御 (PR) | 2.Q | ハードウェアおよびソフトウェアの承認プロセス | 展開したテクノロジー資産に対する可視性を高め、ユーザーが承認されていないハードウェア、ファームウェア、またはソフトウェアをインストールすることによ侵害の可能性を低減する。 |

| 防御 (PR) | 2.R | システムのバックアップ | 組織は、サービス提供または業務の損失時に、データ損失の可能性を低減し、期間を短縮する。 |

| 防御 (PR) | 2.S | インシデント対応(IR)計画 | 組織は、関連する脅威シナリオに対するサイバーセキュリティインシデント対応計画を維持し、実践し、更新する。 |

| 防御 (PR) | 2.T | ログの収集 | サイバー攻撃を検知し、効果的に対応するために、より優れた可視性を実現する。 |

| 防御 (PR) | 2.U | セキュアなログの保管 | 組織のセキュリティログは、不正アクセスおよび改ざんから保護されている。 |

| 防御 (PR) | 2.V | 不正な機器の接続禁止 | 不正なポータブルメディアを介した、悪意のある行為者による初期アクセスまたはデータ漏出を防止する。 |

| 防御 (PR) | 2.W | インターネット上で悪用可能なサービスがない | 不正なユーザーは、公衆インターネットに面した資産の既知の弱点を悪用して、システムへの最初の足がかりを得ることはできない。 |

| 防御 (PR) | 2.X | 公衆インターネットへのOT接続の制限 | 脅威行為者が公衆インターネットに接続されたOT資産を悪用または妨害するリスクを低減する。 |

| 検知(DE) | 3.A | 関連する脅威およびTTPの検知 | 組織は、関連する脅威およびTTPを認識し、検知することができる。 |

| 対応 (RS) | 4.A | インシデント報告 | CISAおよびその他の組織が、サイバー攻撃のより広範な支援または理解を、より上手く提供することができる。 |

| 対応 (RS) | 4.B | 脆弱性開示/報告 | 組織は、セキュリティ研究者によって発見された資産の脆弱性または弱点について、より迅速に学ぶ。研究者は、自らの発見を責任を持って共有する動機付けが高まる。 |

| 対応 (RS) | 4.C | Security.txtファイルの展開 | セキュリティ研究者が、発見した弱点または脆弱性を、迅速に提示できるようにする。 |

| 復旧 (RC) | 5.A | インシデント計画および準備 | 組織は、サイバーセキュリティインシデントから安全かつ効果的に復旧することができる。 |