ゼロトラストを考察する

2024.03.19総合研究部 主幹研究員 芹野 祐介

1.はじめに

現在の情報セキュリティソリューションはゼロトラストという概念をもとに作成されているものが多くなりました。これは2020年8月、米国国立標準技術研究所(以下NIST)が「Special Publication(SP)800-207 ゼロトラスト・アーキテクチャ」を正式公開したことに影響を受けています。ゼロトラストという概念は1990年代からありましたが、1国家がこの言葉を利用したのは初めてでした。これにより日本でもゼロトラスト・アーキテクチャを取り入れる風潮が加速しました。しかしゼロトラストとは概念であり、成熟した領域ではないため現在導入は難航、もしくは取り入れても既存と変化がない環境が多いと感じています。

2.ゼロトラストとは

ゼロトラストという概念の定義は一律ではありません。日本では「何も信用しない」を前提に対策を講じるセキュリティの考え方が一般的ですが、NISTでは「ネットワークが危険にさらされていると見なされる状況で、情報システムやサービスにおいて正確なリクエスト毎のアクセスを許可する際の不確実性を減らすために設計された概念とアイデアの集合体」として定義しています。ゼロトラスト・アーキテクチャは、ゼロトラストの概念を活用した企業のサイバーセキュリティの計画で、コンポーネントの関係、ワークフローの計画、アクセスポリシーを含んでいます。

従来のセキュリティは、信頼できる「内側」と信頼できない「外側」にネットワークを分け、その境界線で対策を講じる境界型セキュリティが一般的です。内側は社内LANやVPNで接続されたデータセンターなど、外側はインターネットが該当し、その境界線にファイアウォールやプロキシー、IDS/IPSなどのセキュリティ機器を設置、通信の監視や制御を行うことで外部からのサイバー攻撃を遮断する考え方でした。しかし昨今のサイバー攻撃の多様化や、クラウドの普及により「外側」にも保護する対象が増えてこの境界が曖昧になってしまいました。悪意をもった第三者は脆弱性が残る箇所を攻撃するため、境界が曖昧になり対応できない企業はサイバー攻撃を防ぎきれませんでした。もはや外部からの攻撃は完全には防げないとセキュリティ専門家は考え、ゼロトラストという概念が浸透するのを後押ししました。

3.現在のサイバー攻撃

2023年のランサムウェアによる被害公表数は、2018年以降最大になりました。なかでも、経済活動に大きなインパクトを与える事故となったのが、名古屋港運協会のターミナルシステムを襲ったランサムウェアによるサイバー攻撃です。名古屋港統一ターミナルシステムがランサムウェア感染で障害を起こし、およそ丸一日以上コンテナ搬出入作業が中止を余儀なくされました。貨物取扱量で日本一を誇る港湾の物流が停止した事態を重く見た政府は、対策委員会を設置し11月末には政府が指定する「重要インフラ」への「港湾」事業者の追加を提言しました。

被害が拡大する原因にはランサムウェアの攻撃手口の変化が考えられます。従来の「ばらまき型」から「標的型」に変化がしつつあります。この攻撃は、データを暗号化するだけでなく、情報窃取および窃取した情報を材料に脅迫するなど、複数の脅迫を仕掛けます。

また現在多くのサービスで採用されている多要素認証ですが、この多要素認証を突破する攻撃が台頭しています。フィッシングサイトにターゲットユーザーを巧みに誘導して認証情報を入力させ、その情報を悪用して正規サイトへのセッションCookieを盗み、認証情報を入力せずとも正規サイトにログインしてしまうAiTM攻撃撃(Adversary in The Middle)という手法等がこれにあたります。

世界中ではサプライチェーン攻撃の被害も拡大しています。侵入難度が高いセキュリティレベルをしている会社でも、セキュリティレベルが低い子会社、取引先を経由することで侵入を許しています。最終的な標的となった会社は業務上のやり取りを介して侵入されているため、気づかない間に攻撃を受けていたという状況になりかねません。このサプライチェーン攻撃には、攻撃の起点の違いから3種類に分類でき、ソフトウェアサプライチェーン攻撃、サービスサプライチェーン攻撃、ビジネスサプライチェーン攻撃と異なる媒体を通して侵入してきます。

4.経済産業省が構築したゼロトラスト・アーキテクチャ

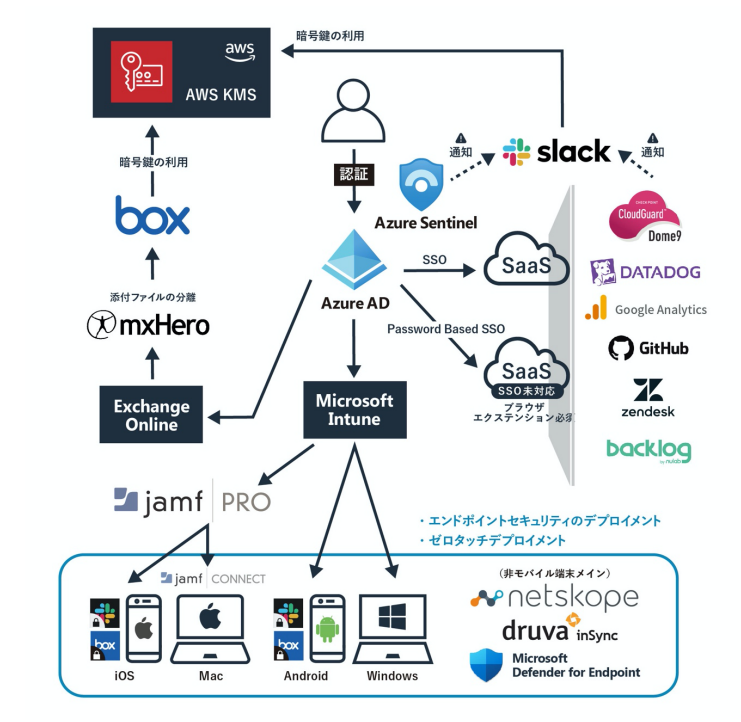

上記の様にサイバー攻撃が進化し続ける中で、2021年経済産業省はデジタルプラットフォーム構築事業報告書「DXオフィス関連プロジェクト管理業務等の効率化に関するデジタルツールの導入実証・調査事業」をGitHub上で公開しました。当報告書にて下記の環境を構築したとあります。

図 経済産業省デジタルプラットフォーム構築事業報告書 P.5より

当該環境に関して、現行多く構築されている環境と異なる点が3つあると筆者は思料いたします。

- 端末制御機能(Microsoft Intune 、Jamf Pro)と認証認可機能(Microsoft Azure Active Directory)を採用し属性認証環境(パスワードレス)を構築。

- データガバナンス機能(Netskope、druva inSync)があり許可されていないクラウドの利用防止やシャドーIT対策ができている。

- SIEM(Security Information and Event Management)機能(Microsoft Sentinel(旧Azure Sentinel)によりネットワーク、セキュリティ機器のログデータ内のアクティビティを収集し、リアルタイムで脅威となりうるものを自動で検出、可視化して、通知する環境を構築。

ゼロトラストに代表されるソリューションIDaaS(Identity as a Service)、EDR(Endpoint Detection and Response)、SIEMを導入し、非常にシームレスな環境です。従来のセキュリティレベルと比例して手間も増えるという印象もありません。

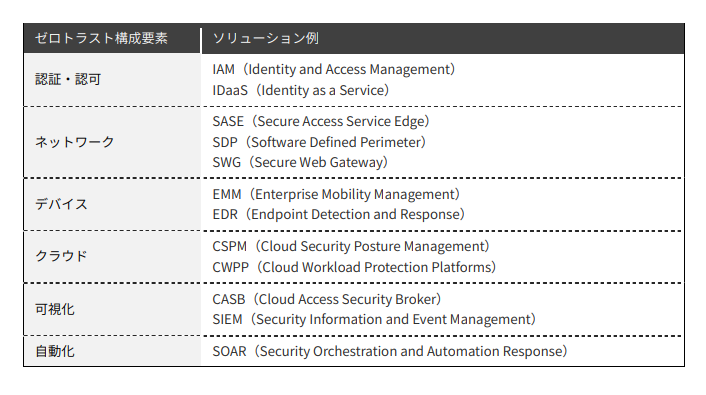

5.ゼロトラスト・アーキテクチャへの移行

経産省が構築した環境と同レベルの環境への移行は困難を極めます。キックオフから環境構築までの準備段階で6カ月の期間をかけたと報告書にあり、また新規環境構築のため既存環境との兼ね合いもありません。現在の環境を一新するのは現実的ではなく、ボトルネックとなる領域から移行し、抱えている問題を解決するだけでも効果があります。

ゼロトラストの始め方 段階的な移行を成功させる3つの要素(ソリトン社WP)

現在様々なゼロトラストアーキテクチャソリューションがありますが、導入の敷居が低い箇所からソリューション導入を検討、導入試験を行い段階的に移行する方法が現実的と考えます。

6.最後に

サイバー空間におけるリスク環境は、近年劇的に変化しています。組織内部では、DX(デジタルトランスフォーメーション)が確実に進み、ハイブリッドワークが浸透することで、これまでとは異なる働く環境が形成されつつあります。組織内の重要データへのアクセス方法も多様化が顕著に見られます。一方、侵入型ランサムウェアなど外部からの攻撃が頻発し、組織の存続を脅かす攻撃も多様化の傾向になり、残念ながら現在外部からの攻撃を完全に防ぐことは不可能に近いとされています。ゼロトラストという概念はセキュリティアーキテクチャを信用せず、有事があった際に素早く立て直しを図ることを目的としています。これを理解せずに現環境を変更しても費用対効果は低く、手間だけが増えるように感じます。まずはセキュリティ担当者が現環境の問題点と昨今の脅威を把握することでゼロトラスト・アーキテクチャを導入したことのメリットが得られるのではないでしょうか。

参照①:経済産業省デジタルプラットフォーム構築事業報告書「DXオフィス関連プロジェクト管理業務等の効率化に関するデジタルツールの導入実証・調査事業」