情報セキュリティ トピックス

総合研究部 上級研究員 永橋 洋典

本コラムは、企業を取り巻く情報セキュリティ関連の事故情報・時事情報・考察などを執筆者独自の視点で選択し、時流に合わせたもしくは先取りした有益な情報提供を目指します。

【もくじ】

Ⅰ.はじめに(サイバーインシデントの動向)

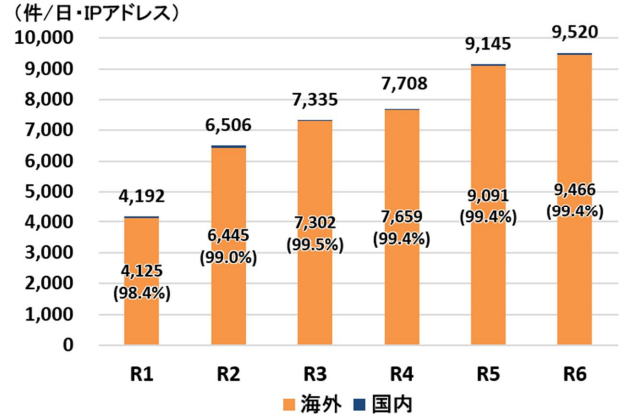

警察庁サイバー警察局の令和7年3月の発表によると、令和6年は、政府機関、交通機関、金融機関等の重要インフラ事業者等における DDoS 攻撃とみられる被害や情報窃取を目的としたサイバー攻撃、国家を背景とする暗号資産獲得を目的としたサイバー攻撃事案等が相次ぎ発生したほか、生成AI を悪用した事案等の高度な技術を悪用した事案も発生しています。

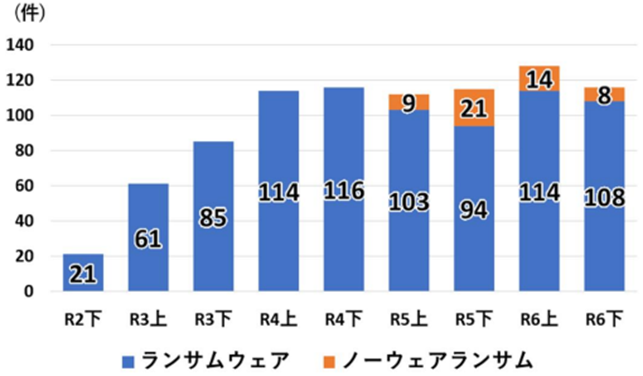

特にランサムウェアの攻撃は高止まりしており、被害企業単独の被害にとどまらず、ビジネスシーンに多大な影響をもたらしています。

令和6年6月に発生した大手出版社のランサムウェア被害では、この攻撃により、同社が提供するウェブサービスが広く停止したほか、書籍の流通等の事業に影響が発生しています。同社は、この攻撃により 25 万人分を超える個人情報や企業情報が漏えいしたことが確認されたこと及び同年度決算において、調査・復旧費用等として 20 億円を超える損失を計上する見込みであることを発表しました。

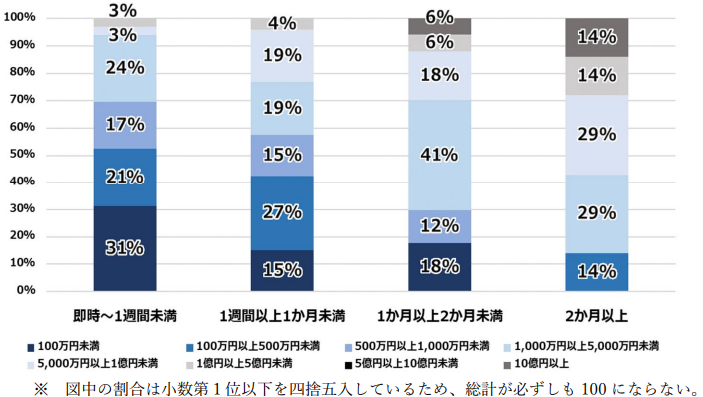

このように、一度被害を受けるとシステム復旧と業務復旧に思いもかけない時間と費用が発生します。この被害は、被害企業のみならず、サプライチェーン被害として、委託元・顧客・顧客ユーザー様々なステークホルダーに影響を与えてしまいます。

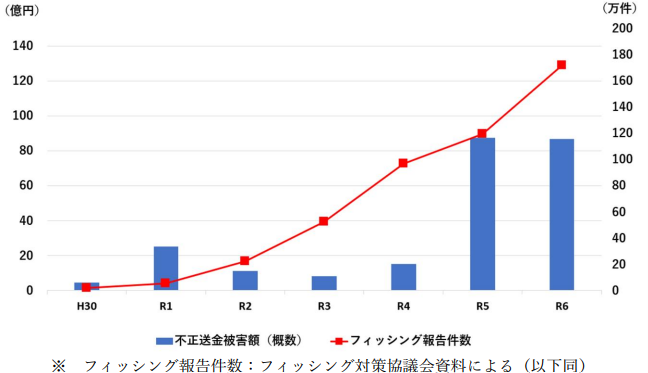

またフィッシングによる被害も増加し、令和6年秋には、犯罪グループが企業に架電し、ネットバンキングの更新手続き等を騙ってメールアドレスを聞き出し、フィッシングメールを送付するボイスフィッシングという手口による法人口座の不正送金被害が急増しました。

このようにサイバーインシデントは、単一企業の問題でなく社会全般に影響を与えるインシデントに様相は変わっています。

Ⅱ.(サイバーインシデントの)経営への影響

サイバーインシデント被害は、自社のみならず委託先・委託元の事業中断要因になりサプライチェーン全般へも多大な脅威となっています。また、運輸・エネルギー等の重要インフラ事業者が被害を受けた場合は、社会生活へ直接の混乱を与えてしまいます。

このような多大な影響を及ぼすサイバーインシデントは、企業の顕在化したリスクでありERM(Enterprise Risk Management)上でも対応優先順位が高い重要リスクとしてノミネートする必要があります。それはつまり経営レベルからトップダウンでリスク対応を進め、全社的なセキュリティレベルの底上げを実施できる環境を作り上げることに他なりません。

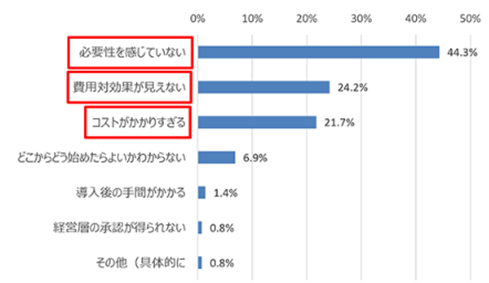

IPA:「2024年度中小企業における情報セキュリティ対策の実態調査報告書」の速報版(図表5)によると、情報セキュリティ対策投資を行わなかった理由として、「必要性を感じていない」企業が44.3%に上り、費用対効果が見えない企業も、24.2%あります。

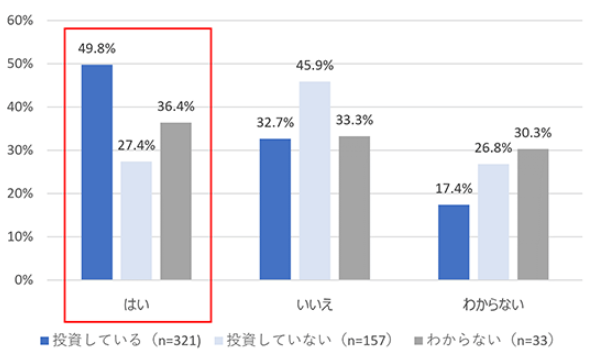

また、セキュリティ対策投資は、マイナスの影響を防ぐことだけに注目浴びがちですが、顧客の安心安全を守り信頼を得ることで、お客様との取引につながった要因だと感じている企業も多く、セキュリティ対策投資を行っている企業の約半数がお客様からの要請でサイバーセキュリティ対策を行ったことが取引につながった要因だと答えています。逆の見方をすると、お客様の求めるサイバーセキュリティ対策ができない企業は今後淘汰される可能性があるということです。

(出典:IPA 「2024年度中小企業等実態調査結果」速報版)

しかもIPAでは、サイバー攻撃は、金銭の詐取等の直接的な被害だけでなく、インシデントにより株価・純利益が下落・減少するといった間接的な被害も与えていると発表しています。

-

日本国内でインシデントに関する適時開示を行った企業では、

- 株価は平均10%下落

- 純利益は平均21%減少

このように企業規模に関わらずサイバーインシデントは、企業業績への影響にとどまらず経営戦略にも影響を与える脅威だと再認識するべきです。

Ⅲ.IRに見るCyberリスク情報

金融庁規格市場局が、「企業内容等の開示に関する留意事項について(企業内容等開示ガイドライン)」を公開しており、そのC個別ガイドライン/ Ⅰ「事業等のリスク」に関する取り扱いガイドラインには、具体的例として以下の10項目が挙げられています。

- 会社グループがとっている特異な経営方針に係るもの

- 財政状態、経営成績及びキャッシュ・フローの状況の異常な変動に係るもの

- 特定の取引先等で取引の継続性が不安定であるものへの高い依存度に係るもの

- 特定の製品,技術等で将来性が不明確であるものへの高い依存度に係るもの

- 特有の取引慣行に基づく取引に関する損害に係るもの

- 新製品及び新技術に係る長い企業化及び商品化期間に係るもの

- 特有の法的規制等に係るもの

- 重要な訴訟事件等の発生に係るもの

- 役員、従業員、大株主、関係会社等に関する重要事項に係るもの

- 会社と役員または議決権の過半数を実質的に所有している株主との間の重要な取引関係等に係るもの

上記は、有価証券報告書の「事業等のリスク」記載内容について解説していますが、個社の判断で上記以外のリスクを記載することを妨げないと記載されています。このガイドラインを基に金融庁では毎年各社の有価証券報告書を参照し、【企業情報の開示に関する情報(記述情報の充実)】で2018年度以降好事例集を公表しています。

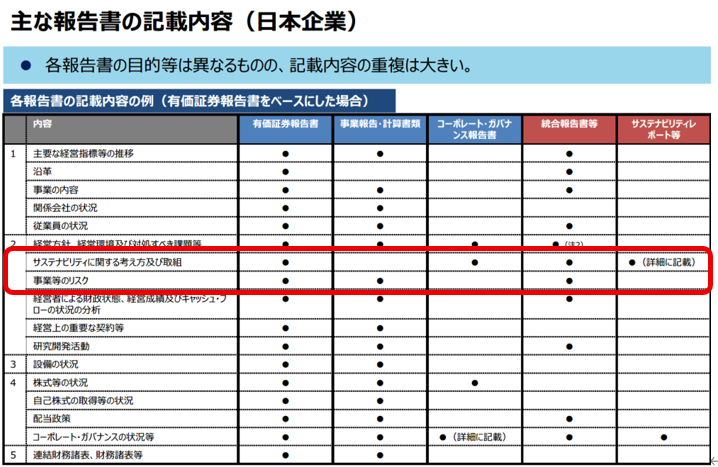

これらの好事例集では、情報セキュリティ・サイバーセキュリティは、「サスティナビリティ」または「事業等のリスク」に記載されていることが多く、どちらの項目でどのように記載するか各社の判断を尊重しています。

好事例集では、その記載内容について金融庁が好事例として注目したポイントを付記しています。

因みに上場企業求められる報告書記載内容は以下の通りです。

(第1-A/B回企業情報開示のあり方に関する懇談会 経済産業省企業会計室 資料より)

この赤枠内項目で情報セキュリティ・サイバーセキュリティのリスク情報を開示しています。

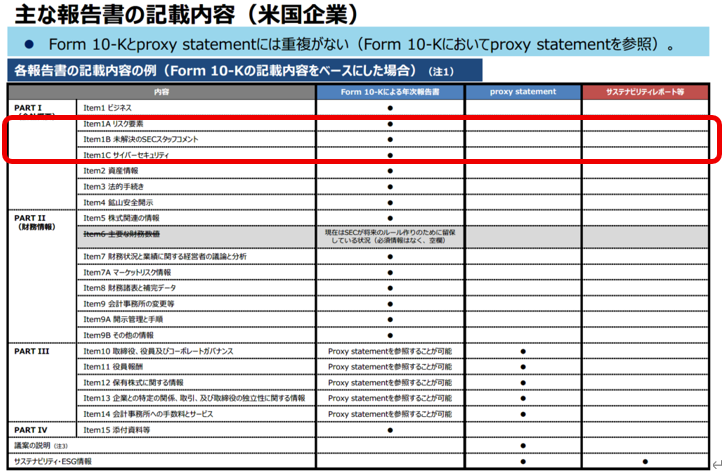

米国では、Form10-K(年次報告書)の目次が次のような構成になっています。

(第1-A/B回企業情報開示のあり方に関する懇談会 経済産業省企業会計室 資料より)

Part1 Item C にサイバーセキュリティが項目としてノミネートされ、各社はサイバーセキュリティ対応態勢などについて開示しています。またPart1 Item A リスク要素 に、個別リスクとして必要であればサイバーセキュリティの個別解説がされています。

これを見ると、各国で求められる開示情報内容・開示方法に違いはありますが、米国ではより積極的にサイバーセキュリティへの取り組みを求められていると言えます。

Ⅳ. サイバーセキュリティの情報開示(米国および日本)

サイバーセキュリティは、米国企業の開示項目として重要な位置づけになっていることは、「Ⅲ」で紹介したように、必須項目となっています。

米国と日本の情報開示を紹介します。

2025年09月13日日経HPの米国市場時価総額上位企業のForm 10-Kではどのような形になっているか簡単に紹介します。興味のある方は、米国上場企業のForm10-K(年次報告書)を見てください。

Item 1C. Cybersecurity(0.5ページ)

・Risk management and strategy

・Governance

※Item1A. リスク要因 中見出し Risks Related to Our Global Operating Business内の小見出しProduct, system security, and data protection incidents or breaches, as well as cyber-attacks, could disrupt our operations, reduce our expected revenue, increase our expenses, and significantly harm our business and reputation.

Item 1C. Cybersecurity(2ページ)

・Risk management and strategy

・Governance

※Item1A. リスク要因 中見出し、「CYBERSECURITY, DATA PRIVACY, AND PLATFORM ABUSE RISKS」

Item 1C. Cybersecurity(1.5ページ)

・Board of Directors’ oversight of risks from cybersecurity threats

・Management’s role in assessing and managing material risks from cybersecurity threats

・Risk Management and Strategy

※Item1A. リスク要因 中見出し、「Operational Risks」内の小見出しAny failure to maintain the privacy or security of the information relating to our company, customers, members, associates, business partners and vendors, whether as a result of cyberattacks on our information systems or otherwise, could damage our reputation, result in litigation or other legal actions against us, result in fines, penalties, and liability, cause us to incur substantial additional costs and materially adversely affect our business and operating results.

このように米国年次報告書ではCybersecurity態勢とリスク要因をそれぞれ区分して記載し、各社がどのような対応をしているか開示しています。このような記載方法の良し悪しはここで述べることはしませんが、これらのCybersecurityの方針と態勢などが市場関係者にとって重要な情報となっていることが伺われます。

翻って日本の場合はどうでしょう。金融庁HPで毎年公表している「企業情報の開示に関する情報(記述情報の充実)」「記述情報の開示の好事例集2024」には、サイバーセキュリティ記載企業の好事例として次の事例を挙げています。

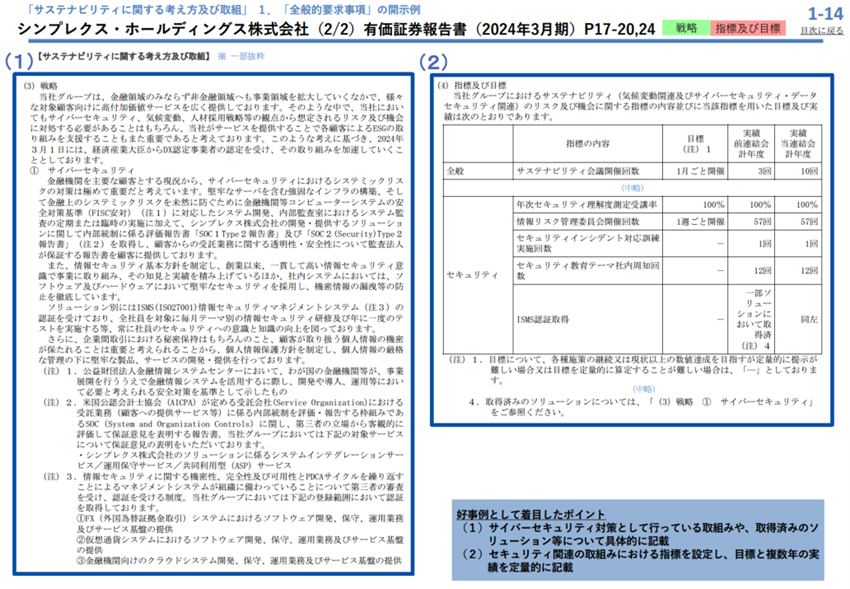

(1)シンプレクス・ホールディングス株式会社

好事例として着目したポイント

- サイバーセキュリティ対策として行っている取り組みや、取得済みのソリューション等について具体的に記載

- セキュリティ関連の取り組みにおける指標を設定し、目標と複数年の実績を定量的に記載

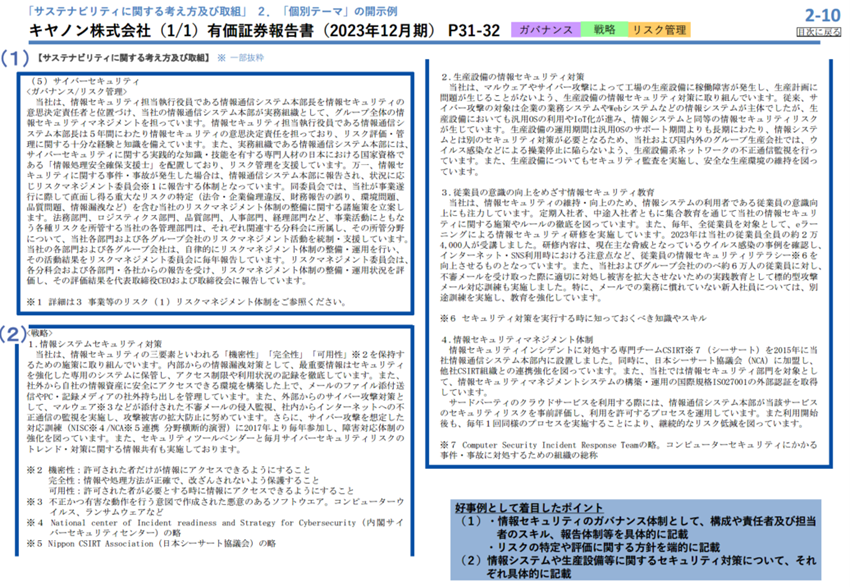

(2)キヤノン株式会社

好事例として着目したポイント

- ・情報セキュリティのガバナンス体制として、構成や責任者及び担当者のスキル、報告体制等を具体的に記載

・リスクの特定や評価に関する方針を端的に記載 - 情報システムや生産設備等に関するセキュリティ対策について、それぞれ具体的に記載

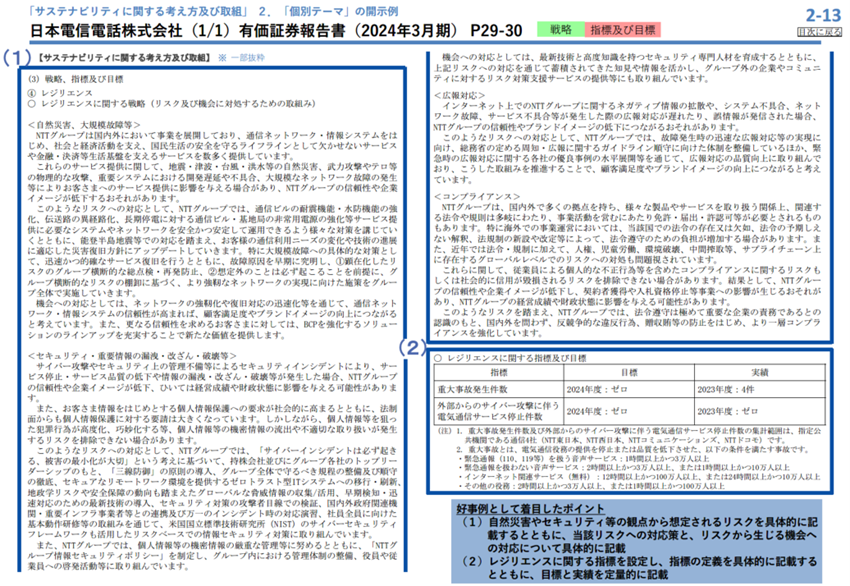

(3)日本電信電話株式会社

好事例として着目したポイント

- 自然災害やセキュリティ等の観点から想定されるリスクを具体的に記載するとともに、当該リスクへの対応策と、リスクから生じる機会への対応について具体的に記載

- レジリエンスに関する指標を設定し、指標の定義を具体的に記載するとともに、目標と実績を定量的に記載

好事例として着目されたポイント

- 想定されるリスクを具体的に明示していること

- 戦略方針等を具体的に記載していること

上記の2点だと言えます。

金融庁が公表している好事例は、開示情報として必要な要素は、どのような態勢がとられているか、どのようにその態勢を維持向上させるのかを具体的かつ積極的に開示すべき、と指摘しているように思われます。

サイバーセキュリティ、情報セキュリティは、防御手法として実際に備えるべきものですが、積極的な情報開示をすることで、これらの熟成度合いがステークホルダーの安心と信頼を醸成することにつながると言えます。

Ⅴ.終わりに(可視化の勧め)

日本においてIR上の開示は、時代とともに単なる文言だけから図表を加味したわかりやすい表現をするようになってきています。システム図・組織図以外にリスクマップ・グラフ等も利用しより視覚的に把握できるように各社ともに表現するようになっています。

統合報告書、サスティナビリティレポートなどは視覚的表現が採用されていますが、有価証券報告書はそこまで採用していない企業も多いです。特に「事業等のリスク」は文言のみで記載することも多く、なかなか図表を含めた表現を進める企業は多くありません。

自社のリスク情報を開示するためにはERM的アプローチによりリスクマップやリスクレジスターなどのツールを利用し結果としてノミネートすべきリスクを検討することが望ましい形です。これらのアプローチにより結果として視覚的に重要なリスクが認識できるようになるからです。サイバーセキュリティに関しても同様のアプローチを行う必要があり、自社のCyberリスクを可視化しながらサイバーセキュリティ情報の開示及び対応の優先順位を検討すべきでしょう。

自社のあるべき姿、望むべき姿を想定し、現状を可視化しておくことが、社内外への情報開示の妥当性と信頼性を確保すると同時に、リスク対応の手順・優先順位を選択することができます。 米国の年次報告書で項目を独立させているのは、ERMと同様のアプローチをすることで、最低限の対応を進めることが可能になると判断しているからだと思われます。 ERMの一部としてサイバーセキュリティに対応するには、このリスクそのものの可視化作業が必要になります。サイバーセキュリティ経営可視化ツール、NIST CSF2.0などを利用し、ERMへの統合のためにより親和性の高いアプローチ方法を検討していただきたいと思います。そして経営課題としてサイバーセキュリティを再認識する企業が増えることで、結果として国内のサイバーセキュリティレベルが上がればと思います。

上述したように、サイバーセキュリティに対してもERM的アプローチを適用し可視化することが、各社のIR情報の充実に繋がれば幸いと思います。

以上