情報セキュリティ トピックス

総合研究部 上席研究員 佐藤栄俊

【もくじ】

1)被害発生か!?~その時どうする?~

2)不正アクセスによる被害を確認した際の対応

3)本事案における応急措置

4)被害者への対応

5)事故対応時に直面する困難

6)関係者との連携が重要

1.情報漏えい時の危機対応(その3)

情報漏えい事故発覚の端緒としては、従業員や情報管理を委託している業務委託先からの申告や外部の第三者からの通報、顧客・取引先からの情報提供・クレーム、インターネット上での書き込み、監視システムによる検知、マスコミからの取材、警察や政府関連機関等からの連絡などが考えられます。

情報漏えい事故はその発見が早ければ早いほど被害を小さくするための手立てを講じる可能性が高まるため、早期発見・早期対処が肝要となります。そのためには、平時から事故を監視する仕組みやその端緒を把握した際の報告連絡体制を整備しておくことが何よりも重要です。

今回の「情報セキュリティトピックス」では、以下の事案を想定し、一般的な対応の流れ以外の留意事項や注意点などとともに対応要領を検討したいと思います。

1) 被害発生か!?~そのときどうする?~

外部からの不正アクセスの可能性

<事案の概要(以下、本事案という)>

佐藤さんは、一般消費者向けのBtoCビジネスを手がける企業のシステム担当で、社内サーバの構築や運用管理を任されている。

ある日、営業担当の従業員から佐藤さんに問い合わせがあった。顧客や取引先とのデータ共有のためのファイルサーバ(利用者ごとに認証が必要)にデータの保存ができなというのだ。

佐藤さんがそのサーバにログインしてみると、ファイルサイズの大きいファイルが多数保存されており、ディスク容量がいっぱいになっているのがわかった。その多くは、映画やドラマなどの動画や音楽などの音声ファイルだった。

佐藤さんは、「個人的に利用している。困ったものだ、どうしたものか」と考え、当該サーバに「私用ファイルを置かない」こと、「業務と無関係なファイルはサーバから削除した」ことをイントラネットで社内周知した。

ところが、サーバから不要だと思われるファイル削除してから約2週間後、国内のセキュリティ組織であるJPCERTコーディネーションセンター(JPCERT/CC)から、佐藤さんの会社に連絡があった。自社のサーバが、第三者に悪用されている可能性があるという。

佐藤さんは、JPCERT/CCの担当者に詳しく状況を聞いた。担当者によると、海外の掲示板サイトに、自社のサーバが「自由に利用できる」と紹介されているという。また、IDとパスワードも掲載されているという。

佐藤さんは、この話を聞いて、先日の不審なファイルのことを思い出した。

「あれは、従業員が置いたのではなく、外部から不正アクセスされて置かれたのかもしれない」。

佐藤さんは急いで上司に相談し、とりあえず当該サーバを停止した。だた、これまで当該サーバが稼働中、業務ファイルが知らない第三者に盗まれたり、閲覧された可能性は否定できない。

また、最近複数の顧客から、覚えのないダイレクトメールやスパムメールが多数届いているとの苦情が、営業部や代表電話を通じて寄せられていたことも判明した。さらに、その人たちの中には、同社にしか教えてないはずの住所やメールアドレスに直接メールが届いている人がいたらしいこともわかった。

2) 不正アクセスによる被害を確認した際の対応

本事案が発生した場合、皆様はどのように対応を進めていくべきでしょうか。

現在はいかなる企業・団体でもサイバー攻撃や不正アクセスを受ける可能性があります。そして、情報セキュリティ対策を実施していても100%防げないのが現状であり、被害に遭うことを前提とした備えが不可欠です。そこで、「何かあったらセキュリティベンダーに頼む」という方針が考えられるところですが、丸投げするのは現状では難しいのが実情です。

まず、第一に、どのセキュリティベンダーを選ぶかが問題となります。一口にセキュリティベンダーといっても、作業内容や料金など様々です。ベンダーを探しているうちに時間は刻一刻と過ぎていきます。

また、費用の問題もあります。依頼するセキュリティベンダーを決めても、経営陣が費用を出し渋る恐れがあります。「では、来月の経営会議で議論するから資料を作っておいて」と言った答えが返ってくる可能性もあります。「なぜ費用を出す必要があるのか」を説明しているうちに貴重な時間が浪費されます。

さらに、セキュリティベンダーを選定して費用を確保しても、すぐに対応してもらえないケースもあります。相次ぐサイバー攻撃により、被害を受けた企業が続出し、セキュリティベンダーへの依頼が増えているためです。ある企業の担当者は、セキュリティベンダーに依頼したら「2ヶ月待ち」と回答されたこともあったといいます。

サイバー攻撃や事故の対応は一刻を争います。対応が遅れれば被害は拡大する一方です。例えばウィルス感染が拡大し、大量の情報が漏えいしたとしています。もちろん、本格的な調査や対応はセキュリティベンダーに依頼して支援をもらうべきです。「どのようなウィルスに感染して、どのような情報が盗まれたのか」など、かなり詳細な分析まで踏み込むには、専門家でないと詳しく調べられません。

ですが、調査と平行して、まずは自分たちでできる対応を実施する必要があります。事故発生時の主な検討事項は以下の通りです。

| 項目 | 実施内容 |

|---|---|

| 対策本部の設置検討 | 事件・事故を迅速に解決するための組織横断的なチームを設置する。 |

| 状況把握のための調査 | 漏えいした情報の範囲、漏洩の原因、情報の種類、想定されるリスクなどを調査する。発生初期においては最も重要な実施項目である。 |

| 本人(漏えい被害者)への対応 | 漏えい被害者となった方への対応方法について検討する。組織擁護ではなく被害者の擁護を最優先として考えることが重要である。 |

| 法的な観点での対応検討 | 発生した事象について、不正アクセス禁止法や個人情報保護法などの関連法規制の観点から専門家を交え、対応方法を検討する。 |

| 関係機関への届出 | 個人情報保護委員会や警察、Pマーク取得企業の場合はJIPDECなど関係組織への届出を行う。 |

| 問合せ窓口(コールセンター等)の設置 | 漏えい被害者やその他の関係者からの問合せに対応するための窓口(コールセンター等)を設置する。 |

| 電話・郵送・HPなどでの注意喚起 | 漏えい被害者や漏洩の可能性のある人達に対して謝罪、状況の報告、考えられるリスクなどを説明する。 |

| メディアへの対応検討 | テレビや新聞などメディアに対する公開及び対応について検討する。 |

| 損害賠償(金券などによるお詫び)の検討 | 過去の事例や発生している被害の状況に応じて損害賠償や金券などによるお詫びなどを検討する。 |

| 恒久的対応の検討 | 応急的な対応の完了後、再発防止策を検討し、恒久的対策を計画する。 |

3) 本事案における応急措置

(1) 初動段階で行うべき措置

まずは、事故発生の認知の段階から被害の拡大を止めることが重要となります。その為には以下の措置を迅速に行う事が必要になります。

<当該サーバのネットワーク接続やシステムの遮断もしくは停止>

DDoS(分散型サービス運用妨害)攻撃用ツールを設置されたり、ワームに感染した場合などは、自社のシステムが他者への攻撃に(踏み台として)悪用されることになります。このような形で被害が拡大する恐れがある場合には、ネットワークやシステムの全体もしくは一部を遮断または停止、場合によっては顧客に提供しているサービスそのものも、被害の拡大を防ぐためには自粛する必要があります。

(2) 第二段階で行うべき措置

これからの対応方針を判断する前提として、どのような種類の影響が、システム内外のどの範囲にまで、どの程度生じているかを調べる必要があります。

<影響範囲の特定>

例えば、ほかのシステムとの通信履歴などから、関連するサイトを調べたり、ファイルへのアクセス状況(最終アクセス時刻など)から機密情報の漏えいがなかったかどうかを調べます。特に、持ち出されたり、参照された可能性のあるファイルがどれだけ「機密」に当たるものかを確認し、以後の対応を検討します。

また、踏み台として他のシステムへのアクセスに使われた可能性がある場合には、実際に自社システムから外部に対して「いつ」「どのような」アクセスが行われたかを、システムのログやルータなどのネットワーク機器のログなどから整理します。

また、被害状況の確認を行います。被害状況を確認する担当者はITやネットワークに関する知識やノウハウを少なからず保有していることが望まれます。社内に該当者がいない(足りない)場合は、システムの保守契約業者や他社の専門家に依頼する等の方法を考える必要があります。

<当該サーバログから、被害範囲を確認>

ログは当該サーバより抜き出して、不正アクセスを受けていないと確信の持てる端末(或いは、スタンドアローンで運用している端末)で検査します。ログの場合だけではありませんが、不正アクセスを受けたと考えられる端末での作業は行わないのが原則です。ウィルスの場合、ログに残る可能性があるならばログに全て記録されている筈です。クラッキングの場合は、ログが改竄・消去されている可能性がある事を考慮して調査する必要があります。

この作業によって、影響を受けたサーバと被害の性質、大きさ、影響等がわかる可能性があります。詳細な解析等はこの時点で必要になりませんが、被害対応に密接に関係してきますので、概要を掴むことが重要です。

影響範囲を一元化して関係者で共有

| 事案の概要 | 詳細 |

|---|---|

| 漏えいした時期 | ○○ |

| 漏えい元 | ○○ |

| 漏えい者 | ○○ |

| 漏えい経路 | ○○ |

| 漏えいの原因 | ○○ |

| 漏えいしたデータの特定 | ○○ |

| 媒体 | 紙、記憶媒体、ノートPC、サーバ等 |

| 漏えいした情報の種類と件数 | 詳細 |

|---|---|

| 基本情報 | 氏名、生年月日、性別、住所 |

| 付加情報 | 電話番号、メールアドレス、家族に関する情報、健康に関する情報、収入・資産・債務情報、口座番号、クレジットカード番号、取引履歴、その他 |

| 件数 | 顧客情報〇件、従業員情報〇件、その他〇件 |

| 機微情報の有無 |

-思想、信条又は宗教に関する事項 -人種、民族、門地、本籍地(所在都道府県に関する情報のみの場合を除く。)、身体・精神障害、犯罪歴その他社会的差別の原因となる事項 -勤労者の団結権、団体交渉その他団体行動の行為に関する事項 -集団示威行為への参加、請願権の行使その他の政治的権利の行使に関する事項 -保健医療又は性生活に関する事項等 |

| 想定される二次被害 | ○○ |

| 現在実施している再発防止と二次被害防止の手立て | ○○ |

(3) 第三段階で行うべき措置

被害状況の把握が終われば復旧作業に移りますが、その前に企業としての各種対応を決める必要があります。情報システムの運用責任者は、「正確な被害情報」を会社に報告する必要があります。まずは、「何が起こったか」「どれくらいの被害があるのか」「どの様な対応をしたか」を分かりやすく説明します。その上で、今回の被害によって「他の部署、業務等にどれだけの影響があるか」「最悪の事態はどの様な事が考えられるか」「機密情報が漏れた可能性はあるか」等を説明していきます。

社内の機密情報が漏えいした場合、必ず「どの程度の被害が考えられるか」「どの様な対応を取ればよいか」といった内容の検討が必要になります。当然、この結論を出すためには情報システム運用責任者の判断やレポートが必要不可欠です。事の重大さを誇張せず、あるいは矮小化させることなく、できる限り正確に報告することが大切です。

4) 被害者への対応

被害の範囲や影響を確認後、対象となる被害者や被害を受ける可能性のある本人にその事実を通知し謝罪するとともに、漏えいした情報の不正利用による二次被害を防止する措置を講じるよう注意喚起します。

個人情報を漏えいしてしまった被害者への連絡は、必ず必要となります。なぜなら、被害者へ連絡することによって、被害者が自衛の手段をとることができるからです。被害者への連絡については、二次被害を防止するためにも、情報漏えいを発見したらできる限り早く被害者への連絡を行う必要があります。もちろん、被害者に連絡することにより、お叱りやクレームを受けることが予想されますが、それでも連絡しなければなりません。

仮に事故が発生したと断定できない場合であっても、二次被害等が発生する可能性があるという旨の通知を本人に行い、上記と同様の対応を行なうべきです。なお、本人への通知は行なうべきですが、いたずらに不安をあおるのではなく、迷惑メールの受信や営業の電話がかかってくる可能性など、起こり得る具体例を挙げるとともに、その対処法やの防止措置を講じるのに必要な情報を提供することが求められます。

被害者への通知の方法としては、情報漏えい事故の場合には一般に多数の被害者が生じること、そして通知には迅速さが求められることから、早期に一括して多数の者に通知できる方法を用いるべきであり、事故により被害を受けることが予想される本人へのメールの一斉配信やWebサイト上での通知(告知)を行なうのが適当です。外部への公表の方法としては、対象者にとってアクセスが容易な方法を選択する必要があり、たとえば、自社のWebサイトのトップページのわかりやすい場所またはその場所に目立つようにリンクを貼るなどの方法が考えられます。なお、公表すべき情報としては、以下の項目を検討する必要があります。

①事故発生の状況報告

②事故に関する謝罪

③事故の発生とそれが発覚するまでの経緯

④漏えいした期間

⑤漏えいした情報の内容・件数

⑥現在発生している被害の状況

⑦漏えいの原因

⑧事実調査の方法及び現時点で講じた処置

⑨今後予想される二次被害の内容と二次被害防止のための措置

⑩会社が予定している今後の対応

⑪再発防止策

⑫問い合わせ窓口

5) 事故対応時に直面する困難

(1) 調査の結果、原因や影響範囲が不明なことも

外部からの不正アクセスによる情報漏えいの場合、被害の全容を特定するのに時間を要したり、結局詳細がわからないケースも多くあります。理由としては、いくつかありますが、

- マルウェア等が侵入してから時間が経っており、ログを短期間しか保存していないため調査が不可能

- 内部情報が外部に流出した形跡があるものの、その証拠を消されているため追跡できない

- 広範囲にマルウェア侵入しているため、デジタルフォレンジック(端末の調査)に多額の費用や時間がかかり、調査が現実的にできない

などの場合が考えられます。

なお、このような場合では、漏えい件数については、「現時点で少なくとも〇件の漏えいが確認されていますが、最大で〇件に及ぶ可能性があります。」など、あくまで現時点での調査結果であることと、今後判明する被害がありうることを対象者にわかりやすく示す必要があります。

(2) DMや迷惑メールとの因果関係の証明

本事案では、「ダイレクトメールや迷惑メールが顧客に届いている」という報告が共有されていますが、現段階では、それが当該サーバから漏えいした情報かどうかの因果関係を証明できない限りは、被害者に説明することはできません。ただ、実際の被害として、顧客リストなどが名簿業者や個人情報売買業者などへ転売されている可能性も否定できないため、被害者に届いたDMやメールの送り元を確認するとともに、流出ルートの特定に努める必要があります。いずれにしても、漏えいした情報が原因で、ストーカー行為を受けたり、本人を騙ってインターネットの各サイトで嫌がらせ行為が行われてしまうといった被害を受ける可能性があります。また家族構成も知られてしまうと「オレオレ詐欺」などの特殊詐欺にも悪用されかねません。

(3) 対応要員が少ない(いない)

個人情報漏えい事案を含む、多くの緊急事態対応において、特に多くの被害者が発生する場合は、一度に多くの顧客からの問い合わせに対応しなければなりません。従業員数よりも被害者数の方が多いということも少なくないため、従業員のみで対応することは限界があります。企業として、個人情報漏えい事故など、従業員のみの対応で電話回線が十分に確保できず、電話が繋がらない状態では、かえって顧客の怒りや不満を増幅させることになります。多くの顧客や社会全体が不安になるからこそ、問い合わせのための窓口はコールセンターなどと連携したうえで、出来る限り確保し、可能な限り、電話を通じた丁寧な説明と謝罪を繰り返すことが重要となります。

(4) 被害者からのクレームや問い合わせ

本事案のように不正アクセスによって漏えいした情報の回収や流出ルートの全容解明は、極めて困難であり、それが被害者の不安とクレームに発展する可能性を大きくしてしまいます。例えば、「今回の漏えい事案によって自分が被害を受けた場合、賠償してくれるのか?」、「精神的苦痛に対して補償しろ」、「今回の個人情報の漏えいが、詐欺・脅迫・恐喝・暴力事件等に結びついたらどうするのか?」など、なかなか明確な回答が見出せないような問い合わせも増えることになります。

被害者からの問い合わせ・クレームについては、事故に関する問い合わせ窓口を設置し、この窓口に集約して対応すべきです。そして、あらかじめ想定Q&Aを作成しておき、これに基づいて企業として統一的な対応をすべきであり、同じような質問について、被害者ごとに異なる内容の回答をしてしまうような事態が生じないようにする必要があります。なお、あらかじめ想定されていなかった質問とそれに対する回答については、適宜、その他の問い合わせ・クレーム担当者と情報共有し、その都度想定Q&Aに反映していきます。また、よくある質問や実際に多い問い合わせに対する回答については、Webサイト上にも「よくあるご質問」として掲載しておくと、無用な入電や問い合わせを減らすことができます。

6) 関係者との連携が重要

本事案のような事故対応に際しては、弁護士等の外部の専門家とのやり取りや情報漏えいにより企業が負うべき法的義務や法的責任の検討を担当する法務担当者、外部への公表を担当する広報担当者、専門性の求められる情報セキュリティに関する知識に精通しており、臨機応変に情報収集、原因究明・漏えい状態の解消を行なうことのできる技術・情報セキュリティ担当者、顧客や被害者からのクレーム対応を担当するクレーム処理担当者も必要な人員となります。もっとも、これらの必要要員を確保することは必ずしも容易ではありませんので、一部については外部にアウトソースすることも検討する必要があります。

必要な人選を行なった後は、例えば各人を、事実調査対応、広報対応、法務対応、顧客・消費者対応と班分けして、同時並行して各分野で生じる問題に対応していくことになります。もっとも、事故対応においては各班が連携して対応しなければならない問題が数多く発生しますので、各班が独立して行動するのではなく、常に情報が共有され、連携が取れるように留意する必要があります。本事案による情報漏えいの場合、警察への報告・相談の際に、サイバー犯罪対策課の担当者と専門的な知識を要するやり取りがなされることも想定され、その場合には事実調査班と法務班との連携が必要になります。また、正確な調査結果を外部に公表するために広報対応班と事実調査班との連携が必要となり、被害者への補償をどうするかの検討について顧客・被害者対応班と法務班との連携もまた必要になります。

また、事実調査から外部への公表までの過程は特に迅速さが求められるので、事実調査から外部への公表までの所要時間を区切ってスケジュールを立てて対応することが望ましいと言えます。その後の再発防止策の検討と実行、再発防止策が講じられるまで事業の再開ができないような重大・深刻な事案の場合には、BCP(事業継続)の観点も含め、その事業の再開に至るまでのスケジュールも綿密に検討する必要があります。

2.最近のトピックス

◆スプラッシュデータ「破られやすいパスワード(Worst Passwords)」

2017年12月19日、米スプラッシュデータ社は、2017年版の「破られやすいパスワード(Worst Passwords)」のランキングを発表しました。ワースト1は、「123456」で第2位は「password」です。この2つは同社が年次ランキングを集計するようになった2011年版以降、常にトップを占め続けています。3位は「12345678」、4位はキーボード配列そのままの「qwerty」、5位は「12345」でした。

1位:123456

2位:password

3位:12345678

4位:qwerty

5位:12345

6位:123456789

7位:letmein

8位:1234567

9位:football

10位:iloveyou

11位:admin

12位:welcome

13位:monkey

14位:login

15位:abc123

16位:starwars

17位:123123

18位:dragon

19位:passw0rd

20位:master

21位:hello

22位:freedom

23位:whatever

24位:qazwsx

25位:trustno1

重要情報を守るためにファイアウォールやアンチウイルスを導入して外部の脅威に対抗することは、企業にとってもはや当たり前の施策となっていますが、それでも情報漏えい事件が頻繁に発生することからも分かるように、今の情報セキュリティ対策は必ずしも万全ではありません。とりわけ大きな課題と言えるのが、ID・パスワードによる認証システムのあり方です。内部ネットワークがいくら堅牢な仕組みで守られていても、ID・パスワードが流出し、悪意のある攻撃者が”なりすまし”によってシステムに不正にアクセスしたり、オフィスに侵入したりすれば、機密情報はいとも簡単に漏えいしてしまいます。IDカードのような”物理的な鍵”を使ったとしても、貸与や紛失、窃盗、複製などによる”なりすまし”の危険を払拭することはできません。

パスワードの安全性を高めるためには、「わかりやすい単語や数字の並びを避ける」「長くする」「数字・アルファベット・記号を組み合わる」ことが重要となります。また、定期的なパスワードを変更も重要で、パスワード自動作成ツールや管理ツールを利用するのが有効です。

ただ、ID・パスワードについては運用側にも問題があります。よくある「パスワードの使い回し」やIDカード等の部署内での共有は、危険であると認知されているものの、その数多くが利便性とのトレードオフから放置されているのが現状です(結果的にパスワードとして意味をなしていない)。こうした課題を解決するためには、複数の認証方式を組み合わせるということも一つの手段です。

現在の認証方式として「パスワードなどによる記憶認証」「IDカードなどの持ち物による認証」、そして「静脈や虹彩、指紋などによる生体認証」が挙げられます。それらを組み合わせることは、セキュリティ強度の向上において有効な手段だと言えます。

◆特定非営利活動法人 日本セキュリティ監査協会「監査人の警鐘 ‐ 2018年 情報セキュリティ十大トレンド‐働き方改革や対策の形骸化にも注意を‐」

2018年1月5日、特定非営利活動法人日本セキュリティ監査協会(JASA)は、「2018年 情報セキュリティ十大トレンド」を公開しました。同協会より認定を受けた情報セキュリティ監査人約1,500人を対象に、2017年10月にアンケートを実施、回答内容をポイント化してランキングしたものです。その結果、第1位には「多様化・巧妙化するランサムウェアの被害拡大」が選ばれています。また、第2位には「最新の対策もすり抜ける標的型攻撃による甚大な被害の発生」、第3位には「セキュリティ機能が乏しいIoT製品への攻撃による社会的混乱」がランクインしています。また、4位以下では、「クラウドなど集中管理による社会的混乱」「考慮不足の働き方改革に起因する事故の発生」「日本語ビジネスメール詐欺被害の拡大」など、専門家としての監査人の視点が反映されており、同協会では、「今年の監査ではこれらのトレンドにも配慮した監査計画を検討するとよいでしょう」とコメントしています。なお、10位までのランキングは以下のとおりです。

1位:多様化・巧妙化するランサムウェアの被害拡大

2位:最新の対策もすり抜ける標的型攻撃による甚大な被害の発生

3位:セキュリティ機能が乏しいIoT製品への攻撃による社会的混乱

4位:クラウドなど集中管理による社会的規模の被害発生

5位:考慮不足の働き方改革に起因する事故の発生

6位:日本語ビジネスメール詐欺被害の拡大

7位:ガバナンス欠如のIT投資による重大インシデントの発生

8位:成長しないマネジメントシステムによる組織活力の低下

9位:形だけCSIRT/名ばかりセキュリティ人材による弊害の発生

10位:GDPR※違反の摘発

※General Data Protection Regulation:EU一般データ保護規則

EUにおける個人データの越境移転を規制する法令。グローバル展開する企業や、EU域内に商品やサービスを提供する企業等に対して顧客データなどの取扱いを厳しく定めており、違反すると高額な制裁金を課されるなどのペナルティがある。

◆経済産業省「サイバーセキュリティ経営ガイドラインを改訂しました」

2017年11月16日、経済産業省は、情報処理推進機構(IPA)と協力し、「サイバーセキュリティ経営ガイドライン」を改訂しました。同ガイドラインは2015年12月に策定されたもので、経営者がサイバーセキュリティ対策でリーダーシップをとって推進していく指針として定められました。しかし、サイバー攻撃のさらなる巧妙化が進むなど、防御はさらに困難になっており、なかにはサイバー攻撃を受けていることを企業が気づかないケースも増えています。そこで、経産省とIPAは「サイバーセキュリティ経営ガイドライン改訂に関する研究会」を発し、事前対策だけでなく検知・対応・復旧といった事後対応の追加を含めたガイドラインの改定を進めてきた背景があります。

今回の改訂のポイントは、「サイバーセキュリティリスクを認識し、リーダーシップによって対策を進めることが必要」「ビジネスパートナーや委託先も含めたサプライチェーンに対するセキュリティ対策が必要」「平時及び緊急時のいずれにおいても、関係者との適切なコミュニケーションが必要」という経営者が認識すべき3原則は維持し、その上で、経営者がCISO(Chief Information Security Officer:最高情報セキュリティ責任者)等に対して指示すべき10の重要項目について見直しが行なわれています。

具体的には、「指示5 サイバーセキュリティリスクに対応するための仕組みの構築」に、「攻撃の検知」を含めたリスク対応体制についての記載が加えられました。また、「指示8 インシデントによる被害に備えた復旧体制の整備」には「サイバー攻撃を受けた場合の復旧への備え」が記載され、「指示9 ビジネスパートナーや委託先等を含めたサプライチェーン全体の対策及び状況把握」に、サプライチェーン対策強化に関する記載が追記されており、付録の内容も改訂されています。

本ガイドラインは、サイバーセキュリティ基本法(平成26年11月制定)の定めにもとづく、政府の基本計画「サイバーセキュリティ戦略」に由来しており、いわば国が定める指針ともいうべきものです。全体を通してまだまだ初歩的な内容にとどまっており、ITの利活用ですら四苦八苦する経営者がサイバーセキィリティを検討する余地がない実態をのぞかせているとも言えますが、そこに掲げられた「経営者が認識する必要がある『3原則』」の内容が示唆するところは小さくありません。

※経営者が認識する必要がある「3原則」

- (1)セキュリティ投資に対するリターンの算出はほぼ不可能であり、セキュリティ投資をしようという話は積極的に上がりにくい。このため、サイバー攻撃のリスクをどの程度受容するのか、セキュリティ投資をどこまでやるのか、経営者がリーダーシップをとって対策を推進しなければ、企業に影響を与えるリスクが見過ごされてしまう。

- (2)子会社で発生した問題はもちろんのこと、自社から生産の委託先などの外部に提供した情報がサイバー攻撃により流出してしまうことも大きなリスク要因となる。このため、自社のみならず、系列企業やサプライチェーンのビジネスパートナー等を含めたセキュリティ対策が必要である。

- (3)ステークホルダー(顧客や株主等)の信頼感を高めるとともに、サイバー攻撃を受けた場合の不信感を抑えるため、平時からのセキュリティ対策に関する情報開示など、関係者との適切なコミュニケーションが必要である。

まず(1)については、サイバーセキュリティを経営リスクの中に適切にとらえなおし、状況の変化に応じても担当者任せにしないよう促しています。(2)については、自社・系列会社・委託先・サプライチェーン上に広がるステークホルダーの数々やチェーン・マネジメントの観点から、リスクとして織り込むよう促しています。(3)については、社外と社内双方における情報開示と情報交換の重要性を示しており、経営陣による積極的な内外へのコミュニケーションを促しています。

今やほとんどの企業が何かしら取り組んでいるであろう情報セキュリティ対策ですが、実際に事故は減ってはいません。マイナンバー制度の導入、スマートフォンやタブレット端末などのマルチデバイス化、クラウドサービスの拡大、ビッグデータやIoTの活用など、今後も企業をとりまくIT環境は確実に変化していきます。そのような中、情報セキュリティ対策において鍵を握るのが、いかに組織的な目線で安全なIT利用と保護ができるかどうかではないかと思われます。

これまでは、顧客や取引先、消費者に対して対外的に「この対策をしているから、うちの会社のセキュリティ対策は万全ですよ」と言えるような明確かつ客観的な基準がありませんでしたが、今後、企業や組織にとって同ガイドラインが定める基準が、今後情報セキュリティ対策実施の「最低基準」となるということです。同ガイドラインでは、上記を踏まえた上で、” 経営者が “情報セキュリティリスクの脅威を認識し、” 経営者が “対策の実施を推進すべきだ、と明記しています。つまり、”セキュリティ対策は経営者が率先して取り組むべきリスク事項である”ということが明確にされているのです。

◆情報処理推進機構「2017年度情報セキュリティに対する意識調査」報告書について

IPA(情報処理推進機構)は12月14日、インターネット利用者を対象に行なった「2017年度 情報セキュリティの脅威に対する意識調査」「2017年度 情報セキュリティの倫理に対する意識調査」の報告書を公開しました。その結果、悪意ある投稿経験者の投稿後の心理で最も多いのは「気が済んだ、すっとした」で35.6%、前年比4.3%増で、特に10代は45.5%、20代は40.5%と他の世代より高い傾向が見られました。また、悪意ある投稿を行なったことがある割合は、投稿経験者のうち22.6%で、その投稿理由では「人の投稿やコメントを見て不快になったから」5.7%増、「いらいらしたから」6.6%増加しています。

その他、恋人など相手が非常に近しい間柄であれば「自身の性的な姿を撮影した写真や動画」をSNSで共有しても構わないと考えるスマートデバイス(SD)は7.4%、PC利用者で5.3%(本年初調査)となっています。一方、「SNSで自身の性的な写真や動画を撮影して投稿した」ことを問題があると認識している回答割合は1割程度増加、PC利用者で12.4%増の57.5%、SD利用者で10.5%増の57.6%となり、モラル意識の向上がみられたものの、いまだ半数程度に留まっています。

悪意あるメッセージを投稿したことがある経験者の約3割が「気が済んだ、すっとした」と答えていますが、その場の感情に囚われネットに書き込んで一瞬すっとした気になるということを無自覚に繰り返していると、次第にエスカレートし、怒りを感じたら誰かを攻撃しなければ気がすまないようになるのではないでしょうか。ネットへの発言は、「本音を言い合う場」として、あるいは、「感情のガス抜き」として有効な面もあると思います。ただ、ミスした人を責める、勝負事の敗者を叩く等の行為は簡単ですが、不特定多数が行き交う公の場で他人の生命を害したり、公序良俗に反したり、プライバシーを侵害したり、人間としての尊厳を傷付けるその発言には常に責任が伴うということを忘れてはなりません。

◆警察庁「平成28年におけるコミュニティサイト等に起因する事犯の現状と対策について」

スマートフォンの急速な普及に伴いアプリなどの多様化が進む中、児童が安心・安全にインターネットを利用できる環境の整備が急務となっています。警察庁では、こうした課題に対して、これまでも各事業者による個別の対策や、事業者間で連携して対応するなど一定の取り組みを行っていますが、コミュニティサイトに起因する事犯の被害児童数の増加傾向が続いています。

このような実情を踏まえ、コミュニティサイト及びアプリ運営などを行うネット事業者は、児童被害防止対策に従来から積極的に取り組み、被害児童数の減少に成果を上げてきた知見を活かしつつ、取り組みを更に拡大・強化すべく、昨年、「青少年ネット利用環境整備協議会」を発足しています。

※グリー株式会社、株式会社サイバーエージェント、株式会社ディー・エヌ・エー、フェイスブック ジャパン株式会社、株式会社ミクシィ、LINE株式会社を中心としたコミュニティサイト及びアプリ運営などを行うネット事業者は、コミュニティサイトに起因する児童被害防止や、児童が安心・安全に利用できるインターネット環境の向上を目指して「青少年ネット利用環境整備協議会」を発足。

先日の座間市の事件を受け、青少年ネット利用環境整備協議会は、ネット上で自殺を誘う行為などの明確な禁止や警察、カウンセラーなどの専門家との連携に関する緊急提言を発表しました。ネット上のあらゆる言説や情報を規制することは不可能に近く、悪意のある利用者の言葉のやり取りだけで真意を見抜くことはある程度歳を重ねた大人でも難しいと言えます。ただ、これまで犯罪を助長する場として野放しにされてきた以上、自殺を幇助する投稿などの規制として加害者側が被害者にコンタクトを取ることを制限する、チェック機能を強化するといった対策は不可欠だと言えます。自殺方法という有害情報に接する可能性を減らすとともに、自殺のリスクの程度や抱えている困難に応じて、現実や対面で支援を受けることが可能な支援機関へのつなぎや、継続的なサポートを可能にする仕組みの本格化と速やかな実行が求められます。

総務省は2017年11月24日、サイバーセキュリティタスクフォースの「公衆無線LANセキュリティ分科会」の第1回会合を開催し、Wi-Fiとも呼ばれる公衆無線LANの安全性向上のため、利便性も考慮した認証や方法や不正アクセス対策を検討するとしています。これは、増加する訪日外国人の要望に対応するため、公衆無線LANの拠点の増加にともない、2016年度に4307万人だった公衆無線LANサービスの利用者は、東京オリンピック・パラリンピックが開催される2020年度には49.0%増の6418万人にまで拡大する見込みだとされています(ICT総研の調べ)。特に、飲食店や宿泊施設、交通機関のほか、競技場での整備も見込まれます。公衆無線LANには、暗号化など安全対策がなければ、利用者のIDやパスワードが盗まれる、提供者は迷惑メールの送信や掲示板への悪質書き込みに利用される恐れがあります。

東京五輪に向けたセキュリティ強化の一環でもあり、現時点でも犯罪に悪用されるなど脆弱なものは多く、利用者は仕事とプライベートともに注意が必要です。公衆無線LANには、アクセスポイントと接続端末間の通信を暗号化していなかったり、共有のパスワードを使用したりするものが多数存在します。また、偽のアクセスポイントを設置し、周囲に行き交う電波をモニターするだけで、第三者が通信内容を盗聴することができてしまうこともあるので、セキュリティの保護が保証されていないサービスは利用しないほうがよいと言えます。普及が進む反面、無防備な利用は自ら重要情報を提供しているという事実に正面から向き合う必要があります。

3.最近の個人情報漏えい事故(2017年11月、12月)

下記の表は、昨年11月と12月に発生した個人情報漏えい事故一覧です。会社や組織で公表されているもので、かつ当社で把握しているものであり、国内すべての事案というわけではない点につきましてはご了承願います。

※情報セキュリティに特化したニュースサイトであるSecurity Next、その他マスコミで報道されたものをまとめたポータルサイト、各行政や企業がWebサイトで公表したものを参考に当社作成。

| 業種 | 発生原因 | 対象 | 備考 | |

|---|---|---|---|---|

| 1 | 私立大学 | USBメモリ紛失 | 学生145人分の氏名 | |

| 2 | 市 | メール誤送信 | メールアドレス131件 | 「Bcc」で送信すべき所を誤って「To」で送信 |

| 3 | 府立高校 | 書類誤廃棄 | 卒業生344人分の指導要録 | |

| 4 | 電力会社 | メール誤送信 | 事業者数十件の事業者名とメールアドレス | 「Bcc」で送信すべき所を誤って「To」で送信 |

| 5 | 都立高校 | 書類紛失 | 生徒二人の答案用紙 | |

| 6 | エネルギー | 書類紛失 | 顧客96名分の氏名、集合住宅名、部屋番号 | |

| 7 | 市 | メール誤送信 | 市民1名の氏名 | 誤って本来添付するべきファイルとは別のファイルを添付 |

| 8 | 区立保育園 | SDカード紛失 | ||

| 9 | 市立小学校 | 書類紛失 | 生徒190名分の氏名が記載された生徒の一覧表 | |

| 10 | 人材支援 | メール誤送信 | 顧客のメールアドレス400件 | 「Bcc」で送信すべきところを誤って「To」で送信 |

| 11 | 市 | USBメモリ紛失 | 職員600名分の年末調整用の個人データと取引先800件分の口座情報 | |

| 12 | 市 | メール誤送信 | 採用情報の提供希望者52人 | 「Bcc」で送信すべきところを誤って「To」で送信 |

| 13 | 医科大学 | ノートPC紛失 | 学生約3000名分の顔写真と1名の論文データ | 同大教員が出張のために持ち出した際、空港の待合室に置き忘れ |

| 14 | 健康保険組合 | 誤送付 | 組合被保険者11名の特定健康診査受信結果通知書 | 誤って別の人物の通知書を封入 |

| 15 | 私立大学 | メール誤送信 | 講習会の参加案内メールを約200名 | 「Bcc」で送信すべきところを誤って「To」で送信 |

| 16 | 市 | USBメモリ紛失 | オートレースの選手352人分の氏名、口座番号など | |

| 17 | ホテル運営 | メール誤送信 | 顧客44名の氏名および電話番号が記録されたデータ | 社内宛メールを誤って顧客宛てに送信 |

| 18 | 県 | 書類紛失 | 報酬支払時に提出された6人分の氏名や住所、マイナンバー等が記載されている書類 | |

| 19 | 放送 | 書類紛失 | 参加者24名が氏名、住所および電話番号を記入した大会賞品の受付票 | |

| 20 | 人材派遣 | メール誤送信 | 派遣登録を希望した1762名のメールアドレス | 「Bcc」で送信すべき所を誤って「To」で送信 |

| 21 | 地方銀行 | 書類紛失 | 顧客の氏名、口座番号、取引金額等が記載された取引件数26,922件分の帳票 | 誤廃棄の可能性 |

| 22 | 労働基準局 | メール誤送信 | 氏名7人分など | 本来送るべきデータと違うデータを添付し、メールを送信 |

| 23 | 県 | 書類紛失 | 個人397名分、法人45名分の氏名、住所等が記載された農地転用許可に係る決裁書 | 誤廃棄の可能性 |

| 24 | 県立高校 | USBメモリ紛失 | 全校生徒715名分の氏名および77名分のテスト点数を記録した私用USBメモリ | |

| 25 | 市 | アカウンティング | 特定の個人に関するジェンダーやセクシュアリティに関する情報を不特定多数や報道機関に漏えい | 男女共同参画地区推進員において、講演会終了後、研修会の講師選定について話し合った際、本人の同意なくジェンダーやセクシュアリティに関する発言を行っていた |

| 26 | リサイクルショップ | レジ盗難 | 会員1万2636人の個人情報で氏名や住所、電話番号、生年月日、性別、メールアドレス、顧客コード、キングファミリー会員カード番号など | |

| 27 | 通販サイト | 不正アクセス | 同サイトでクレジットカード決済を利用した顧客の個人情報2339件で、クレジットカードの名義や番号、有効期限、セキュリティコードのほか、カード会員の住所も含まれる | 今後は、クレジットカード情報が同社サーバを通過しない決済システムへの切り替えを行う予定 |

| 28 | 地方銀行 | 誤廃棄 | 投資信託や債権の取り引きがある顧客から提供を受けたマイナンバーの「告知書」のほか、マイナンバーカードまたはマイナンバー通知カードのコピー、住民票の写しなどの個人番号の確認用書類 | |

| 29 | 総合医療センター | 書類紛失 | 患者6人分の氏名や生年月日、ID、病理診断結果など | |

| 30 | 通販サイト | 不正アクセス | クレジットカード決済を利用した顧客の個人情報最大392件で、クレジットカードの名義や番号、有効期限、セキュリティコードなど | |

| 31 | システム開発 | 無断持ち出し | 取引先との取引情報など | 元従業員が無断で持ち出し |

| 32 | 通販サイト | 不正アクセス | クレジットカード決済を利用した顧客の個人情報最大635件で、クレジットカードの名義や番号、有効期限、セキュリティコードなど | 5月22日に決済代行会社から情報流出の可能性について指摘を受け、問題が発覚。クレジットカードによる決済を停止して外部へ調査を依頼し、9月に報告を受けた |

| 33 | 証券会社 | 不正アクセス | 氏名や住所、電話番号、メールアドレスなど、同社のセミナーへ参加予定だった83件分の顧客情報 | |

| 34 | 子ども家庭センター | デジタルカメラ紛失 | 児童の顔がわかる写真2枚と、家庭訪問先の室内を撮影した写真4枚 | |

| 35 | 県 | 書類紛失 | 「一般単位区世帯名簿」1枚で、市販の住宅地図から転記した調査対象世帯19世帯分の姓と住所のほか、世帯主の氏名、住所、世帯主の職業など1世帯が記載 | 紛失した名簿を悪用して調査員をかたるケースも想定されるとして、自治会に対し注意喚起を依頼するなどの対応を進めている |

| 36 | 通販サイト | 不正アクセス | 顧客のクレジットカード情報234で、カード番号、有効期限、セキュリティコードが含まれる | ウェブアプリケーションの脆弱性を突かれ、クレジットカード情報が外部へ転送されていた 今後は、クレジットカード情報が同社のサーバを通過しない決済システムへ変更する予定 |

| 37 | 市立中学校 | 書類紛失 | 1学年分の生徒190人の氏名と学年、クラス、出席番号、校外学習における係名など | |

| 38 | 放送 | メール誤送信 | 送信先のメールアドレス82件 | 誤って宛先にメールアドレスを設定 |

| 39 | 町 | 誤送付 | 納税ワンストップ特例申請書受付書で、171人分の氏名と住所が記載された受付書を、92人へ送付 | 封筒へ自動封入を行うために書類に印字するバーコードの内容に誤りがあり、関係ない申請者の書類まで一緒に封入された |

| 40 | 国立大学 | 不正アクセス | システムの利用者に関する氏名やID、同大発行のメールアドレス、所属、学籍番号など約7万件 内訳:教職員に関する情報が1万2451件、学生が2万4196件、元教職員が9435件、元学生が2万3467件 | 教育用計算機システムが不正アクセスを受け、教員のIDとパスワードを用いて侵入され、システム内部に設置された不正プログラムにより、システム管理者のアカウントが盗まれた |

| 41 | 市 | 誤掲載 | 添付資料として、意見書提出者の氏名と所属を非表示にした状態の表計算ファイルを掲載していたが、非表示部分を再表示することで閲覧できる状態だった | |

| 42 | 県 | 書類紛失 | 申請者の氏名、住所、年齢のほか、申請者のうち譲受人の職業、農地売買の金額、農地転用計画の所要資金など、個人397件、法人45件の情報 | 誤廃棄の可能性 |

| 43 | 仮想通過関連企業 | 不正アクセス(北朝鮮) | 北朝鮮が関与すると見られる攻撃グループ「Lazarus」の標的型攻撃が確認された。仮想通貨を扱う企業の幹部に対して攻撃メールを送信し、マルウェアへ感染させようとしていたもので、仮想通貨を狙っている可能性もあるという 韓国の複数の取引所に対する侵害行為にも関連している可能性に言及。仮想通貨の相場上昇などもともない、引き続き関心を持っており、北朝鮮が現在も仮想通貨関連の攻撃キャンペーンを展開している可能性がある | 仮想通貨を扱う企業に対して、標的型攻撃に対する技術的なセキュリティ対策の実施やソーシャルエンジニアリングへの対策訓練、Wordファイルにおけるマクロの無効化、二要素認証の利用など、対策を呼びかけている |

| 44 | スポーツ用品 | ノートPC盗難 | 顧客450人分の氏名や住所、電話番号、メールアドレスなど | 都内で従業員が自転車により帰宅する途中、盗難に遭い、パソコンを入れた鞄が持ち去られた |

| 45 | 通販サイト | 不正アクセス | 顧客のカード情報最大6679件が、外部に流出した可能性があるもの。クレジットカードの名義や番号、有効期限、セキュリティコードなど | |

| 46 | 保険代理店 | 不正アクセス | 法人顧客も含む約5400人分の個人情報 | 複数のメールアカウントが不正アクセスを受け、メールで送受信した内容が外部へ流出 |

| 47 | 先物取引 | メール誤送信 | 81人の氏名とメールアドレス | メールアドレスを誤って宛先に設定 |

| 48 | 情報サイト | 不正アクセス |

会員情報は1160人分。そのうち1154人に関しては氏名のみ。 3人についてはメールアドレスのみ、1人は氏名とメールアドレスが流出。そのほか2人に関しては、氏名とメールアドレスのほか、住所や電話番号、性別、生年月日などすべての登録情報 |

一部で個人情報の流出が確認されたが、ログの保管期間は1カ月間で、それ以前については確認できない状況。不正アクセスは、同サイトのウェブアプリケーションに脆弱性が存在し、会員のデータベースなどが「SQLインジェクション」による不正アクセスを受けたもの |

| 49 | 市 | 通知カード紛失 | マイナンバーの通知カード21件 | 保管していたマイナンバー通知カードの一部が、所在不明 |

| 50 | サッカークラブ | メール誤送信 | 受信者のカナ氏名やメールアドレス、申込番号、席種、請求金額など | 委託先でのメール配信システム不具合 |

| 51 | 通販サイト | 不正アクセス | 会員登録した利用者の氏名やメールアドレス、ログインパスワードなど、最大2万2796件の個人情報で、そのうち1万3438件については、クレジットカードの名義、番号、有効期限など、クレジットカード情報 | 再発防止策としては、脆弱性のチェックやウェブアプリケーションファイアウォール(WAF)の導入などを実施。クレジットカード情報の取り扱いに関しては、非通過型の決済システムを導入し、保有しないよう変更する予定 |

「31」は元従業員が取引先との取引情報の持ち出しに関与した事案です。企業情報は事業・営業活動などにより形成・蓄積されていきますが、その中には、独自に開発した技術やノウハウ、計画段階にある販売戦略や顧客リストなど、数多くの企業秘密や個人情報が存在します。これらは紙の書類や、パソコン・サーバなどにデータとして保管されているだけでなく、従業員が身に付けたノウハウといった目に見えない形のものもあります。そのため、全てを把握して完璧に管理することは難しい、というのが現状ではないでしょうか。

しかし、企業秘密が外部に漏れ、競合他社の手にわたってしまうようなケースが発生すれば、独自の技術や販売手法などが模倣され、市場での競争力が低下するという大きなリスクになります。また、個人情報が漏えいすれば、社会からの信用損失だけでなく、訴訟問題へと発展する可能性もあります。

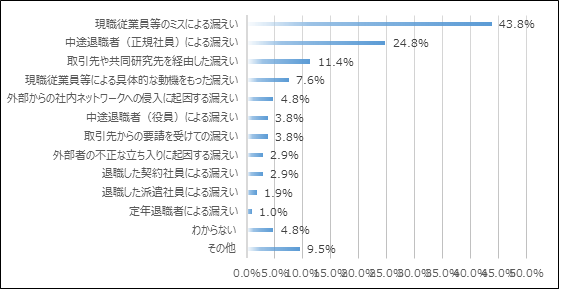

情報が漏えいする経路は複数ありますが、情報処理推進機構が昨年3月に公表した「企業における営業秘密管理に関する実態調査―調査報告書―」によれば、営業秘密の漏えいルートで一番多いのが「現職従業員等のミス」で 43.8%、次は「中途退職者(正規社員)」の24.8%で、正規社員以外の契約社員や派遣社員、役員などを含めた退職者全員を合わせると 34.4%になります。漏えい先に関しては、同報告書によると「国内の競合他社」が 32.4%と一番多く、外国を含めると競合他社への漏えいが 42.9%となり、自社の事業へ大きな影響を及ぼす可能性が高いことがうかがえます。

▼情報処理推進機構「企業における営業秘密管理に関する実態調査」報告書について

一般的に、情報漏えいの主な原因として、電子メールの誤送信、情報が保存されたパソコンや USB メモリ、スマートフォンの持出しや紛失・盗難などが挙げられます。近年では、ソーシャル・ネットワーキング・サービス(SNS)などに、従業員が企業秘密を掲載して問題となるケースも発生しているため、広範囲での注意が必要になっています。

情報漏えいを防ぐ基本的な方法としては、大きく①物理的な措置、②人的な措置、③取引先などへの措置の三つに分けて考えるとわかりやすいと思います。一つ目の物理的な措置の主なものとしては、企業秘密へアクセスできる人間を限定する、パソコンにパスワードをかける、紙の書類は鍵のかかるキャビネットで保管する、私物の USB メモリなどの持込み・利用を制限するなどが挙げられます。またリスクの大きさによって「極秘」「厳秘」「丸秘」「社外秘」などに階層化し管理するのも有効な方法です。二つ目の人的措置には、企業秘密や個人情報に対する従業員などの認識を向上させる、企業情報取扱いなどに関する社内規程を策定する、従業員と秘密保持契約を結ぶ(誓約書を交わす)などがあります。最後の取引先などへの措置に関しては、取引先と機密保持契約などを締結する、漏えいなどに対する法的措置の規定を契約書に記載する、企業秘密の情報をわたす際にその旨を表示するなどが挙げられます。また、来訪者の立ち入り区域を制限する、事務所の引っ越しの際は鍵がかかる部屋に保管し、移動時には従業員が立ち会うなどの対応も必要です。情報の漏えいはなかなか気付きにくいものですので、まずは防止策を行っていくことが重要です。もし漏えいした場合は、その対処とともに、状況の正確な把握と原因の究明を必ず行い、防止策にフィードバックするようにしていくことが求められます。他社との差別化をはかり、市場における競争力をより高めていくためにも、企業情報の漏えいに対する取組みは欠かすことができないものだと言えます。

以下の内容は、経済産業省が平成28年に公表した「営業秘密情報の保護ハンドブックのてびき:情報管理も企業力」です。営業秘密情報の漏えいを未然に防ぐための具体的な事例に応じた対策例が紹介されており、標的型攻撃メールや重要な情報へのアクセス権、LANの分離等の情報セキュリティ対策について記載されており、自社の現状と照らし合わせて参考にすべきことが多いと言えます。

▼経済産業省「秘密情報の保護ハンドブックのてびき;情報管理も企業力」

<自社の秘密情報の漏えい対策>

- 保有する情報をどのように洗い出し、その情報をどのように評価するのか。

- 秘密として保持する情報と、そうでない情報を分ける際の考え方。

- 情報漏えい対策は、闇雲に実施するのでは非効率。犯罪心理学等を参考にして、誰を対象とし、何を目的とするかに整理して対策を紹介。

<5つの「対策の目的」>

- 秘密情報に「近寄りにくくする」・・・アクセス権の限定、施錠管理等。

- 秘密情報の「持出しを困難にする」・・・私物USBメモリ等の利用禁止等。

- 漏えいが「見つかりやすい環境づくり」・・・レイアウトの工夫、防犯カメラの設置等。

- 「秘密情報と思わなかったという事態を避ける」・・・マル秘表示、ルール周知等。

- 社員の「やる気を高める」・・・ワークライフバランス、社内コミュニケーション等。

<他社から意図せず訴えられないために>

- 保有する情報は、自社の独自情報と立証できるようにしておく。

- 転職者の受入れ、共同研究開発など、他社とのトラブルが起きやすい場面ごとに対応策を紹介・・・前職での契約関係の確認、他社情報の分離保管など

<もしも情報漏えいが発生した時の対応>

- 情報漏えいの兆候をいち早く把握するための留意点。

- 情報漏えいが確認された時の初動対応、社内調査、証拠保全。

セミナーや研修について

当社ではSNS利用上のリスクや情報管理(主に情報漏えい対策)に関して、セミナーや研修を企業・自治体・学校、病院等の分野で数多く実施しております。

セミナーや研修を通じて、新社会人(新入生)に限らず、全社的に教育を実施しインターネットの特性や情報リテラシーの理解、意識の向上を検討されている際は是非ご相談ください。

【お問い合わせ】

株式会社エス・ピー・ネットワーク 総合研究室

Mail:souken@sp-network.co.jp

TEL:03-6891-5556