情報セキュリティ トピックス

総合研究部 上級研究員 永橋 洋典

本コラムは、企業を取り巻く情報セキュリティ関連の事故情報・時事情報・考察などを執筆者独自の視点で選択し、時流に合わせたもしくは先取りした有益な情報提供を目指します。

Ⅰ.はじめに

ある中小企業のランサムウェア被害事例です。

ある朝、ある社員がPCを立ち上げたところ、画面にランサムウェアの脅迫文がポップアップで出現しました。PCおよびサーバーが暗号化されており、PCのシャットダウンができなくなりました。ランサムウェア感染と判断しサーバーとPCのフォレンジックを依頼し、クリーンなPCを経由しバックアップからシステム復旧を計画しました。その後サーバー調査時に英語の脅迫文ファイルが見つかり、具体的な身代金が要求されていたことが判明しました。この企業の@Info宛では、英文の脅迫メールを受信していましたが、この企業の顧客がすべて日本企業であり、英語でメール交換等したことはなく、担当者はジャンクメールと判断し、削除していたことがわかりました。ランサムウェア猶予期間後、複数回番号表示通話で、犯人から着信がありましたが、外国語だったこともあり、詳しい話を聞かずに、切電していました。外国語による受電は、2週間程度で収まり、その企業は、その後粛々と復旧に勤めました。

この事例のユニークな所は、①@Infoでも脅迫文を受信、②番号表示で受電、③外国人が複数回荷電、④受電期間は2Weeks など犯人側が行うことが短期間でシームレスに行われていたことです。別の見方をすると、攻撃から回収までのアプローチをRaaS (Ransomware as a Service)によりシステマチックに実行できた事例だとも言えます。

ある組織が、暗号化された企業に対し、①~③を実施し、④の一定期間に内に金銭を受領できなければ次のターゲット企業へアプローチを開始するという非常にシンプルなビジネスモデルを実行しただけということです。

Ⅱ.ランサムウェアの影響

令和7年になってからもCyber Attackは増加の一途を辿り、その被害は右肩上がりです。攻撃側は次々と新たな手法を開発し、企業はその変化に予断を許さない状況です。ランサムウェアの攻撃は益々システマチックになり、企業規模に関わらず被害を受けています。

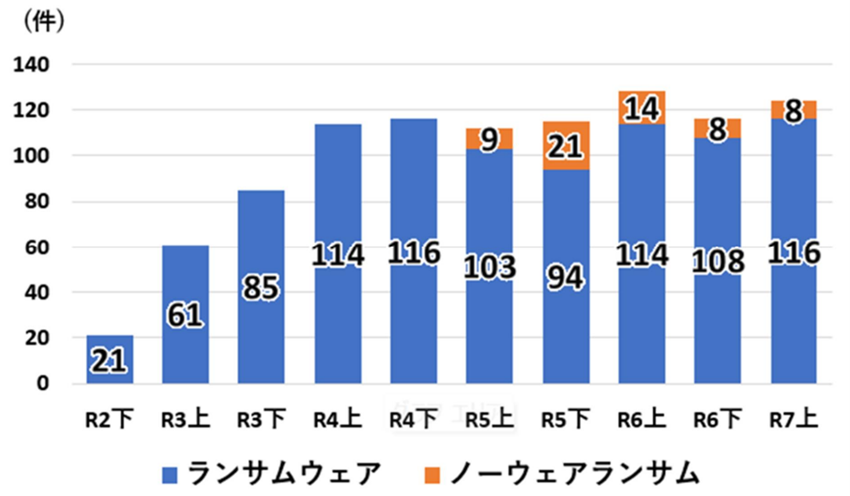

令和7年9月 警察庁サイバー警察局公表の、「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」によると、令和7年上半期におけるランサムウェアの被害報告件数は 116 件であり、半期の件数として令和 4 年下半期と並び最多です。ランサムウェアの攻撃はこのように高止まりにあり社会的にも大きな影響を及ぼしています。

組織規模別のランサムウェア被害件数は、前年と同様に中小企業が狙われる状況が継続しており、77件で約 3 分の 2 を占めて件数・割合ともに過去最多となりました。RaaS による攻撃実行者の裾野の広がりが、対策が比較的手薄な中小企業の被害増加につながっていると警察庁のレポートには記載されています。

図表2:被害企業・団体等の規模別/業種別報告件数

令和6年6月に発生した大手出版社のランサムウェア被害では、この攻撃により、同社が提供するウェブサービスが広く停止したほか、書籍の流通等の事業に影響が発生しています。同社は、この攻撃により 25 万人分を超える個人情報や企業情報が漏えいしたことが確認されたこと及び同年度決算において、調査・復旧費用等として 約23 億円の特別損失を計上しました。

図表3:ランサムウェア被害からの復旧期間と費用の関係性

直近のランサムウェア被害事例で代表的なアサヒグループHDとアスクルのケースです。

アサヒグループHDは、9月29日にサイバー攻撃の影響を受けシステム障害が発生したことを公表し、11月27日の記者会見で、調査結果と今後の対応を発表しました。

今回のサイバー攻撃では

1.ネットワーク機器経由でデータセンターのネットワークへ侵入し、管理者権限を奪取された

2.複数のサーバーとPC端末37台のデータが暗号化された

3.個人情報漏洩の恐れ 191.4万件

4.2026年2月までに正常化を目指す

5.12月2日からシステムを使った受注と出荷を再開

このような発表がされました。

お歳暮時期ということもあり、他の大手3社に想定を上回る注文が殺到し、各社がお歳暮ギフト用品を縮小・中止するなど、サプライチェーン内の影響だけでなく、業界各社へも大きな影響を与えました。

アスクルでは、10月19日にランサムウェア感染によるシステム障害が発生し、システム停止障害により以下の業務が停止しました。

(1)「ASKUL」「ソロエルアリーナ」の受注・出荷業務

(2)「LOHACO」の受注・出荷業務

ほぼすべての受発注業務が停止したといっても過言ではないと思われます。

その復旧状況はというと、

アスクルの「ランサムウェア攻撃によるシステム障害関連・第12報」によると、

図表4

図表5

このような形で復旧が進んでいますがが、このリリースで分かるように12月3日現在でも、完全復旧には至らず、12月中旬に想定されているようです(本誌発売時には、完全復旧していることをお祈りします)。

また、アスクル社のリリースでは、システム障害により11 月度(2025 年 10 月 21 日~2025 年 11 月 20 日)月次業績は前年度対比5.4%となっています。ランサムウェアの被害が会社業績に如何程の影響を与えるかを如実に物語っています。

Ⅲ.感染経路を考える

ランサムウェアの感染経路は、2025年上半期の警察庁サイバー警察局資料によると、アサヒグループHDのようにVPN機器からの侵入が最も多く6割を超え、次にリモートデスクトップが2割となっています。

図表6 (「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」より)

VPN機器からの侵入は、主に機器の脆弱性の悪用と認証情報の窃取により行われており、危機の脆弱性とはVPNのソフトウェアの不具合、設定ミス、古いバージョンによるセキュリティの弱点であり、認証情報の窃取では正規ユーザーのアカウントを取得され悪用することなどが挙げられます。この状況を鑑みると、VPN機器のセキュリティメンテナンスは今のサイバーセキュリティ上最低限の決まり事と言えます。また、リモートデスクトップでは、ユーザーの認証情報(ID/PW)不正取得、リモートデスクトップそのものの脆弱性などから侵入されています。

これ以外の主な攻撃手法には次のような手法があります。

- 不審メール(添付ファイル・リンク): 巧妙に偽装されたメールに仕込まれた添付ファイルの開封やリンクをクリックする

- 改ざんされたWebサイト: 閲覧するだけでランサムウェアに感染するサイトにアクセスする

- ソフトウェア・ファイルのダウンロード: 信頼できないソースからのソフトウェアやファイルのダウンロードする

- 外部記録メディア: USBメモリなどの外部記録メディア経由での感染する

このように主なランサムウェア攻撃は、VPN機器やリモートデスクトップなどの「外部との接続手段」を経由したものと、ユーザーの「セキュリティ活動の未熟さ」を発端にしたものがあります。この件数割合は、RaaS(Ransomware as a Service)が活発になり、攻撃者とサービス提供者の分業が進み「外部との接続手段」からのランサムウェア攻撃者が活動をしやすくなってきていることを物語っていると思われます。

情報セキュリティ担当者は、感染経路のトレンドからも、まずVPN機器をセキュリティチェックにより現時点でのセキュリティの堅牢性を確認することが急務なのではと言えるでしょう。

Ⅳ.情報セキュリティ対応の変化

ISMS(JISQ27001)では、付属書A情報セキュリティ管理策として、セキュリティインシデント対応について次のような管理策を提示しています。

| 5.24 | 情報セキュリティインシデント管理の計画策定及び準備 | 組織は、情報セキュリティインシデント管理のプロセス、役割及び責任を定め、確立し、伝達することによって、情報セキュリティインシデント管理を計画し、準備しなければならない |

| 5.26 | 情報セキュリティインシデントへの対応 | 情報セキュリティインシデントは、文書化下手順に従って対応しなければならない。 |

| 5.29 | 事業の中断・阻害時の情報セキュリティ | 組織は、事業の中断・阻害時に情報セキュリティを適切なレベルに維持する方法を計画しなければならない。 |

| 5.30 | 事業継続のためのICTの備え | 事業継続の目的及びICT継続の要求事項に基づいて、ICTの備えを計画し、実施し、維持し、試験しなければならない |

ISMSは情報セキュリティマネジメントとして、情報の機密性、完全性及び可溶性を維持し、かつリスクを適切に管理することが主眼となっていました。つまりICTシステム(情報そのものも含む)そのものの維持管理を目的としており、「情報が適切な管理から逸脱した場合の取り扱い」や「ICTシステムが停止した際の事業への影響」までは主たる目的にはなっていませんでした。もちろん、ISMSなので、ビジネスサイドの復旧は対象範囲外と言えるのですが、情報セキュリティ担当者はシステムのビジネス要件を十分理解してISMSを運用することが重要かと思われます。

経産省がサイバーセキュリティ経営ガイドラインVer1.0を平成27年12月28日に公開しました。サイバーリスクはマネジメントレベル対応していかなければならないリスクとした国家的戦略指針ですが、サイバー攻撃を受けた時の影響の重篤さについては現在に比べ十分な認識を持てていなかったようです。

| Ver. | 項目No. | 事項 | 公開年 |

|---|---|---|---|

| 1.0 | 3.4.サイバー攻撃を受けた場合に備えた準備 | 平成27年 (2015年) |

|

| (9) | 緊急時の対応体制(緊急連絡先や初動対応マニュアル、CSIRT)の整備、定期的かつ実践的な演習の実施 | ||

| (10) | 被害発覚後の通知先や開示が必要な情報の把握、経営者による説明のための準備 | ||

| 2.0 | 3.3.インシデント発生に備えた体制構築 | 平成29年 (2017年) |

|

| 指示7 | インシデント発生時の緊急対応体制の整備 | ||

| 指示8 | インシデントによる被害に備えた復旧体制の整備 | ||

| 3.0 | 3.3.インシデント発生に備えた体制構築 | 令和5年 (2023年) |

|

| 指示7 | インシデント発生時の緊急対応体制の整備 | ||

| 指示8 | インシデントによる被害に備えた事業継続・復旧体制の整備 | ||

このようにVer1.0からVer3.0に至るまでインシデント対応についての考え方は、進化してきました。非常に乱暴なとらえ方をすると以下の通りです。

- Ver1.0:サイバー攻撃を受けた場合のシステム復旧体制の整備と主に個人情報保護法に求められる情報漏洩対応が重要項目としてノミネートされています。平易に言い換えると「きちんと緊急対応体制を整備し、法に則った対応手順を遵守するように」と言い換えられると思います。

- Ver2.0:Ver1.0でノミネートした3.4サイバー攻撃を受けた場合に備えた準備(緊急対応が中心)に加えて、システム復旧を明文化しており具体的な復旧手順書や、復旧目標なども追加し、サイバーインシデント対応は発生時だけでなくその後のシステム復旧までが重要であると指摘しています。

- Ver3.0:Ver.1.0、Ver2.0に加えて、一企業単独の対応体制だけでなく、サプライチェーンを含めた対応体制の整備と、単純にIT 環境を復旧させるだけでなく組織として、業務の復旧プロセスと整合性のとれたデジタル環境の復旧計画及び体制を整えることに言及していることが注目されます。

- 平成27年から令和5年までの10年間でサイバーセキュリティはその対応範囲がシステム単独から事業全体へ、そしてサプライチェーン全体へと拡張されており、サイバーセキュリティの重要性がマネジメントにとって年々増していることを表しています。

Ⅴ.ランサムウェア対応

サイバー攻撃対応は、ランサムウェア、RAASの出現により、全社的な対応を余儀なくされており、被害の影響範囲を考えた場合、ある意味、地震・風水災のような広域災害と同様の位置付けて考える必要があります。地震に代表される自然災害の事業継続計画(BCP)策定企業は徐々に増えています。災害対策本部が中心となり対応を進めることが一般的です。そのBCPでは、システムのDRP(Disaster Recovery Plan)ベースの復旧計画が用いられていることが多いかと思われます。DRPは非常に有効なプランであるので実効性を高め、スピーディーな復旧につなげていただければと思います。

では、不正アクセスによる情報セキュリティインシデント発生時はどうかというと、一般的にはCSIRTが中心となって対応が開始されます。その流れは、システムの速やかな復旧を目的として、封じ込めから始まるプロセス実行します。DRPベースはシステム復旧を対象としますのでデータそのものが被った影響についてはあまり注目されていません。ランサムウェアの場合は、システム毀損のみならず、特に情報(データ)の漏洩(漏洩の恐れ含む)や毀損を伴うことが多いため、その状態になった場合、個人情報保護法の遵守のためにも、速やかな対応しなければなりません。しかも、システム停止による事業停止も重なりますので、最低限3事象の対応を同時並行的に進めなければなりません。

その場合、どのような体制が望まれるかというと、図表―9のような、3つの対応とその3つを時系列でコントロールする機能が必要になります。

図表9(筆者作成)は、ランサムウェアに感染した場合の非常にラフな対応フローチャートです。

まず、ランサムウェア感染の発見から始まり、速やかにCSIRTが活動を開始。影響レベルによってマネジメントに報告され、システムの隔離と調査が開始されます。その時に長期にシステムが停止する可能性が高い場合は、BCPを発動し会社の事業(業務)継続を開始します。システム調査の結果情報漏洩の可能性が考えられる場合は、情報漏洩対応が始まります。

このように、システム復旧対応を契機に、事業継続対応、そして情報漏洩対応がパラレルに相互に情報共有しながら進みます。非常に当然のことと思われる方も多いでしょう。ですが、実際にこの流れで自社が対応可能かの検証が今求められています。

Ⅵ.おわりに

図表9(筆者作成)は、この3事象をスピーディーかつスムーズに解決するために、どのような組織体制・機能を持つべきかの検討資料として掲載しています。

こちらを読まれている方の企業では事象毎に対応マニュアルをお持ちの方も多いかと思います。危機管理対応では、様々な活動を同時並行的に進める必要がありますが、ランサムウェアでは事業継続対応を求められることも多く、この部分を充実させる必要があります。

システム停止対応と事業継続対応をスムーズに連携させるために、まず事業プロセス毎に利用システムを洗い出すことから始めていただけると良いかと思います。そうすることで、全体が停止した場合、部分的に停止した場合に対応すべき部門と業務が可視化できます。

是非とも本記事を読まれている方は、情報システム部と共同でシステム・業務フローを作製してみてください。それで事業プロセスに対応するシステムを全社的に共有し、システム停止時の対応を検討していただければと思います。

今回の記事が、是非とも御社のセキュリティインシデント対応力の向上につながる事をお祈りしています。